Firmware pare-feu ZLD 5.0

Avec la dernière incarnation du système d’exploitation Zyxel ZLD 5.0 pour la série pare-feu, Zyxel introduit quelques nouvelles fonctions pour augmenter la sécurité.

La firmware ZLD 5.0 est déjà disponible pour la série USG FLEX. Bientôt suivra la mise à jour pour la série ATP.

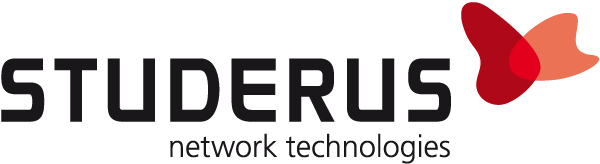

Filtrage de contenu DNS

Le filtre de contenu aide à protéger les utilisateurs des visites involontaires d’un site phishing ou d’un site web avec un programme malveillant. En plus, il peut limiter l’accès aux contenus pas importants à l’organisation ou inappropriés pour des établissements d’enseignement. Pour cela, le pare-feu compare l’objectif choisi avec des différentes catégories et des bases de données des programmes malveillants. Pour déterminer un objectif d’une connexion HTTPS, le pare-feu analyse le handshake TLS et extrait de celui-ci le nom du domaine informatique. À partir de TLS 1.3, le navigateur peut utiliser en plus la fonction « Encrypted Server Name Indication » (ESNI) pour protéger la vie privée. Cette fonction crypte le nom dans le handshake TLS. Par contre, la protection du filtre de contenu est supprimée. À partir de ZLD 5.0, les pare-feux Zyxel utilisent de ce fait la consultation DNS du client qui précède la connexion. Cette information supplémentaire permet au pare-feu d’assigner la catégorie et de consulter les bases de données, même avec des connexions HTTPS cryptées par ESNI. Le paramétrage du filtre de contenu DNS est très simple et suit le concept du filtre de contenu avec un filtre de domaine HTTPS déjà établi.

Collaborative Detection & Response

Dans les environnements souvent utilisés par des clients inconnus, le risque d’attaques dans le propre réseau est élevé. Le pare-feu avec ZLD 5.0 peut isoler et mettre en quarantaine des clients suspects à l’aide des points d’accès appropriés tels que le WAX650S, le WAX610D, le WAX510D, le WAC500 ou le WAC500H avec la fonction de contrôleur point d’accès. La détection d’une menace est basée sur le service anti-malware, l’IDP et le filtre contre les menaces URL qui ont fait leurs preuves. En cas d’une détection, un site d’information dans le navigateur avertit l’utilisateur sur la situation de danger et donne l’instruction de s’adresser à l’administrateur.

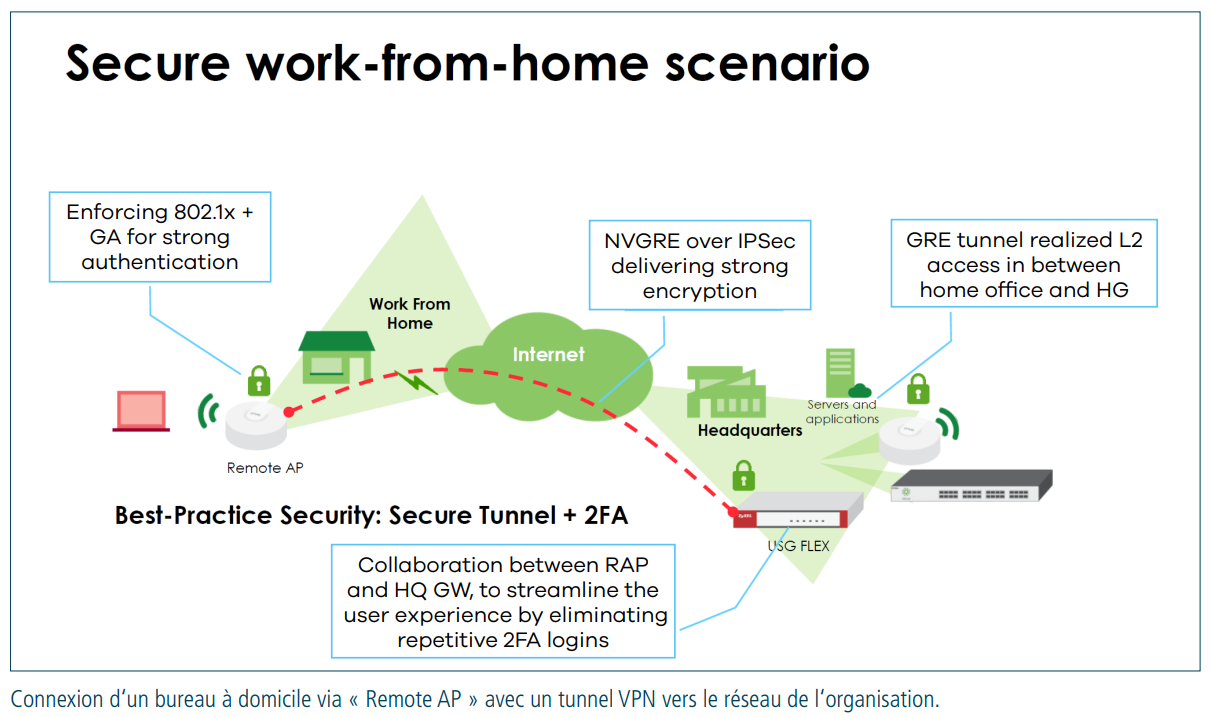

Secure Networking – Remote AP for remote/ home worker

Une nouvelle façon de la connexion sécurisée au réseau domestique est le « Remote AP » (RAP). Où une solution VPN logicielle sur les propres terminaux de l’employé ou le déploiement d’une passerelle Internet avec du VPN est peu pratique, le RAP entre en jeu avec une solution simple. L’entreprise prépare un point d’accès et le donne à l’employé pour l’utilisation à domicile. Une fois raccordé au réseau local, le point d’accès se connecte avec une USG FLEX au siège principal via un tunnel IPSec sécurisé. À partir de ce moment, un SSID avec un accès direct à l’entreprise est prêt pour l’utilisateur. Un deuxième SSID pour le réseau à domicile permet l’utilisation de l’Internet par la passerelle domestique ; les données privées ne circulent pas via le siège principal. Ainsi, l’utilisateur profite également du point d’accès de haute qualité. Les modèles WAX650S, WAX610D, WAX510D avec 802.11ax et les modèles WAC500 und WAC500H avec 802.11ac sont supportés.

Two factor authentication for network access

Dans la recherche des procédures de connexion plus sûr, Zyxel continue sur la voie empruntée et a développé la double authentification comme annoncé. La double authentification avec le Google Authenticator (GA) populaire n’est plus seulement disponible lors de la connexion sur l’interface utilisateur web, mais aussi lors d’un accès réseau général. Tout cela permet de sécuriser les connexions WiFi avec « WPA Enterprise » et 802.1x également avec GA.

IDP Detection Mode

La fonction « Intrusion Detection and Prevention » (IDP) permet de détecter des types d’attaques connus sur les services de serveur dans le trafic de données. Dans le design actuel, cette fonction prévoyait le blocage de la connexion si une signature connue a été détectée. Ce qui menait lors d’un « False Positive » à un blocage inutile du service de serveur correspondant. À partir de ZLD 5.0, il est possible de déployer l’IDP seulement dans le mode de détection. La fonction d’alerte informe l’administrateur dès que des types de transmission suspects se produisent. Il peut alors réagir tout de suite sur cet évènement et déterminer quelles mesures sont à prendre.

Configurable port for SSL VPN service

Sur la base du principe d’autoriser seulement les ressources absolument nécessaires dans l’Internet, Zyxel a supprimé HTTPS via port TCP 443 de la configuration standard il y a longtemps. Qui voulait utiliser des services basé sur ce port a dû l’autoriser sciemment. Qui voulait seulement utiliser VPN SSL a dû aussi autoriser l’accès sur l’interface web. Ces services sont désormais configurables séparément. Le service VPN SSL peut être connecté avec le tunnel VPN sur son propre port et sans exposer l’interface web dans l’Internet.

Auto SNAT for IPSecVPN client to Internet-traffic

Des versions VPN configurées avec des outils du système d’exploitation via L2TP ou IKEv2 émettent, après l’avoir établi, tout le trafic de données par le tunnel. C’est la seule façon de garantir que le pare-feu peut mettre en place toutes les fonctions dans le siège principal. C’est le seul moyen d’empêcher un client infecté d’atteindre un serveur de contrôle d’un réseau de bots, de recharger un programme malveillant ou de recevoir d’autres commandes. Pour que le client puisse accéder à Internet via tunnel, seul un routage de stratégie supplémentaire est nécessaire, même si beaucoup de fois le mode split tunnel a été activé pour le faire accéder à Internet. L’accès à Internet est fourni directement par la passerelle locale est seules les données du réseau de l’entreprise circulent par le tunnel. Une porte dérobée dans le propre réseau pour un client manœuvré de l’extérieur ! Avec ZLD 5.0, le parefeu crée automatiquement les routes exigées pour l’accès à Internet. Une extension manuelle des directives de routage n’est pas nécessaire.

IP Exception support FQDN address object

Le menu « IP Exception » permet d’exclure quelques adresses IP des services UTM. Cela peut être nécessaire si un programme anti-virus essaye de recharger des mises à jour ou si le pare-feu détecte des virus connus dans les données transmises et bloque la transmission. En ajoutant l’adresse IP de destination du serveur de signature, tous les clients locaux peuvent récupérer librement leurs mises à jour du serveur. Si le fournisseur de la signature distribue la charge sur plusieurs serveurs, il peut vite fait être plus approprié d’autoriser l’accès sur un nom de domaine. Très utile pour cela est un objet FQDN qui autorise le pare-feu depuis peu comme exception.

Ici vous trouvez les pare-feux USG FLEX : studerus.ch/usg-flex-firewalls