Accès à distance sécurisé aux pare-feux

Le pare-feu protège les systèmes IT des attaques et des accès non autorisés. Pour pouvoir effectuer ses tâches de manière fiable, le pare-feu a besoin d’attention et d’entretien.

En tant que portier et contrôleur, le pare-feu joue un rôle crucial dans un réseau. Il protège vos données, empêche des accès non autorisés et vous notifie lorsqu’il y a des activités suspectes.

Pour qu’il puisse soigneusement effectuer son service au front, il doit être activement maintenu. En outre, il faudra veiller très attentivement à ce qu’il ne devienne pas lui-même victime d’une attaque. Si le pare-feu tombe, le réseau tombe.

Heureusement, la balle est dans notre camp. Nous vous présentons dans cet article quelques possibilités de protéger notre appareil de réseau le plus important.

L’important, c’est le patching

Tout le monde le connaît : des mises à jour pour le système d’exploitation et des applications apparaissent parce que des lacunes de sécurité ont été découvertes dont le dernier exemple est la vulnérabilité zero-day Log4shell. Beaucoup de logiciel et de matériels étaient concernés ce qui nous a forcés à installer divers patchs correctifs.

Donc, le même principe s’applique pour le pare-feu que pour le reste du logiciel : l’important, c’est le patching !

À cette fin, Zyxel publie régulièrement des nouvelles versions de firmware, souvent avec de nouvelles fonctions et extensions. Mais il est au moins aussi important de corriger les vulnérabilités actuelles, avant qu’elles soient publiques et exploitées par des pirates.

Il est alors indispensable de toujours mettre à jour le firmware, surtout celui des pare-feux. Comment faire cela de façon efficace sans que les techniciennes soient occupées pendant des heures ? Outre la mise à jour « nouvelle », Zyxel offre pour cela bien d’autres options.

Mise à jour automatique

La méthode la plus simple et la plus abordable est la mise à jour automatique.

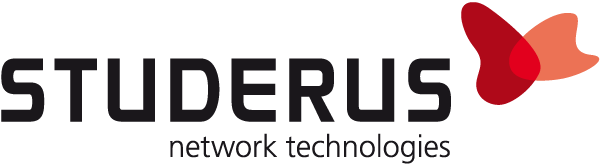

Vous trouverez cette fonction dans la section « Maintenance > File Manager > Firmware Management ». Cela vous permet d’exécuter la mise à jour soit de manière quotidienne à une heure fixe ou de manière hebdomadaire à une heure précise d’un jour fixe. Lorsque le redémarrage automatique est activé, le pare-feu met à jour la partition en veille vers la dernière version et redémarre. Ensuite, le pare-feu démarre de cette partition en veille ce qui produit une interruption ; planifiez la mise à jour alors plutôt en dehors des horaires de travail.

L’avantage de cette méthode est que la dernière version du firmware est toujours utilisée. Des patchs correctifs contre les points faibles connus sont ainsi installés le plus vite possible. Il reste deux petits risques dans ce procédé : que le pare-feu ne redémarre pas correctement lors d’une mise à jour ou que la configuration n’est pas migrée à 100 %.

Gestion centralisée

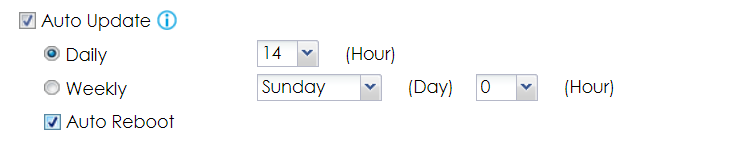

De notre point de vue, la méthode la plus efficace et plus sûre est la mise à jour dans Nebula, la plateforme cloud centrale Zyxel qui réunit les avantages de la méthode nouvelle et de la mise à jour automatique. Ni une longue recherche des données d’accès ni un tunnel VPN sont nécessaires. Il suffit de vous connecter avec votre compte pour actualiser ou programmer tout pare-feu d’un seul clic. Selon la licence, vous pouvez définir de manière granulaire qu’est-ce qui est mis à jour quand et comment.

Les pare-feux Zyxel peuvent être gérés et configurés dans Nebula seulement depuis quelques mois. Des fonctions pare-feux sont constamment ajoutées. Début 2023, l’étendue de fonctions correspondra à peu près à la version sur site.

Mise à jour avec des solutions de gestion IT

Est-ce que vous utilisez une solution de gestion réseau comme Solarwinds ou Barracuda RMM ? Ceci offre des différentes possibilités de mettre à jour le pare-feu par script si le pare-feu est intégré dans le système. N’hésitez pas à nous contacter pour toutes Informations complémentaires.

Outre les mises à jour de pare-feu, il y a d’autres points à prendre en compte :

Uniquement des accès externes nécessaires

Dans le meilleur des cas, la GUI n’est pas accessible depuis l’extérieur via HTTPS (et encore moins via HTTP). Il convient plutôt d’utiliser un tunnel IPSec. De toute façon, utilisez l’authentification à double facteur. Au cas où le pare-feu est malgré tout accessible via HTTPS, prenez en compte les conseils suivants :

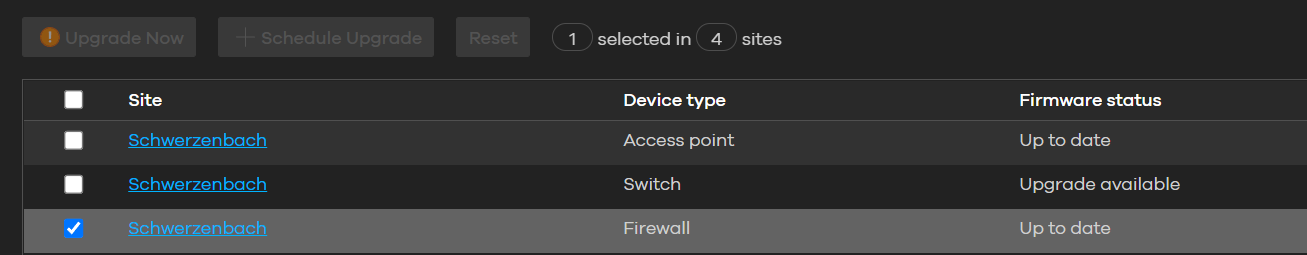

- Modifiez les ports HTTPS et SSL VPN par autre chose que « default ».

- En règle générale, des attaques ciblant des vulnérabilités du pare-feu sont automatisées et prennent en compte les ports standard. C’est alors une bonne idée de changer les ports correspondants. De toute façon, déconnectez le SSL VPN ainsi que l’accès admin.

- Limitez l’accès le plus possible. Au mieux sur une IP ou au moins une plage IP. Si cela n’est pas possible, le blocage géographique permet au moins de limiter l’accès à un seul pays.

- Utilisez des certificats supplémentaires pour l’authentification.

- Assurez que seulement des services vraiment utilisés se trouvent dans le groupe «Default_Allow_WAN_To_ZyWALL ».

- Modifiez régulièrement le mot de passe admin.

Article KB avec des informations complémentaires :

2FA avec "Google Authenticator" :

https://support.zyxel.eu/hc/fr/articles/360018356680-Authentification-%C3%A0-deux-facteurs-avec-Google-Authenticator-pour-l-acc%C3%A8s-administrateur

Voici comment sécuriser votre accès admin :

https://support.zyxel.eu/hc/fr/articles/4406856854802-S%C3%A9curisez-votre-compte-administrateur-pour-les-s%C3%A9ries-USG-FLEX-ATP-VPN

Comment utiliser la fonction Geo-IP :

https://support.zyxel.eu/hc/fr/articles/360001378533-Comment-utiliser-la-fonction-Geo-IP

Comment configurer "IKEv2 IPSec VPN" avec certificat sur Android / iPhone iOS / Windows / Mac :

https://support.zyxel.eu/hc/fr/articles/4439075779090-Comment-configurer-le-VPN-IPSec-IKEv2-avec-certificat-sur-Android-iPhone-iOS-Windows-MacOS