Firewall-Firmware ZLD 5.0

Mit ZLD 5.0, der aktuellen Inkarnation des Zyxel-Betriebssystems für die Firewall-Serie, führt Zyxel einige neue Funktionen zur Erweiterung der Sicherheit ein.

Die ZLD 5.0 Firmware steht für die USG-FLEX-Serie bereits zur Verfügung. Die Aktualisierung für die ATP-Serie folgt kurz darauf.

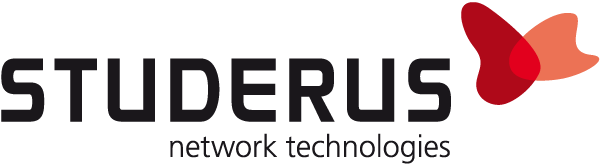

DNS-Content-Filter

Der Content-Filter hilft, Benutzer vom versehentlichen Besuch einer Phishing-Site oder einer Website mit Schadcode zu schützen. Zudem kann er den Zugriff auf nicht betriebsrelevante oder für Bildungseinrichtungen unangemessene Inhalte einschränken. Dazu gleicht die Firewall das ausgewählte Ziel mit diversen Kategorien und Malware-Datenbanken ab. Für die Ermittlung des Ziels einer HTTPS-Verbindung analysiert die Firewall den TLS-Handshake und extrahiert daraus den Domänen-Namen. Ab TLS 1.3 kann der Browser zusätzlich eine Funktion namens «Encrypted Server Name Indication» (ESNI) zur Wahrung der Privatsphäre nutzen. Damit wird der Name innerhalb des TLS-Handshakes verschlüsselt. Als Kehrseite fällt jedoch der Schutz des Content-Filters weg. Ab ZLD 5.0 nutzen Zyxel-Firewalls daher zusätzlich die der Verbindung vorausgehende DNS-Abfrage des Clients. Mit dieser zusätzlichen Information gelingt der Firewall die Zuweisung der Kategorie und Abfrage der Datenbanken auch bei mit ESNI verschlüsselten HTTPS-Verbindungen. Das Einrichten des DNS-Inhalts-Filters ist denkbar einfach und folgt dem Konzept des bereits etablierten Inhalts-Filters mit HTTPS-Domain-Filter.

Collaborative Detection & Response

In Umgebungen, die häufig durch fremde Clients genutzt werden, besteht ein erhöhtes Risiko auf Angriffe innerhalb des eigenen Netzwerkes. Gemeinsam mit dazu geeigneten Access-Points wie dem WAX650S, WAX610D, WAX510D, WAC500 und WAC500H kann die Firewall mit ZLD 5.0 verdächtige Clients über die AP-Controller-Funktion automatisch isolieren und in eine Quarantäne verschieben. Die Erkennung der Bedrohung basiert auf dem bewährten Anti-Malware-Dienst, IDP und URL-Threat-Filter. Im Fall der Fälle informiert eine Benachrichtigungsseite im Browser den Benutzer über die Gefahrensituation und weist ihn an, sich zur Klärung an den Administrator zu wenden.

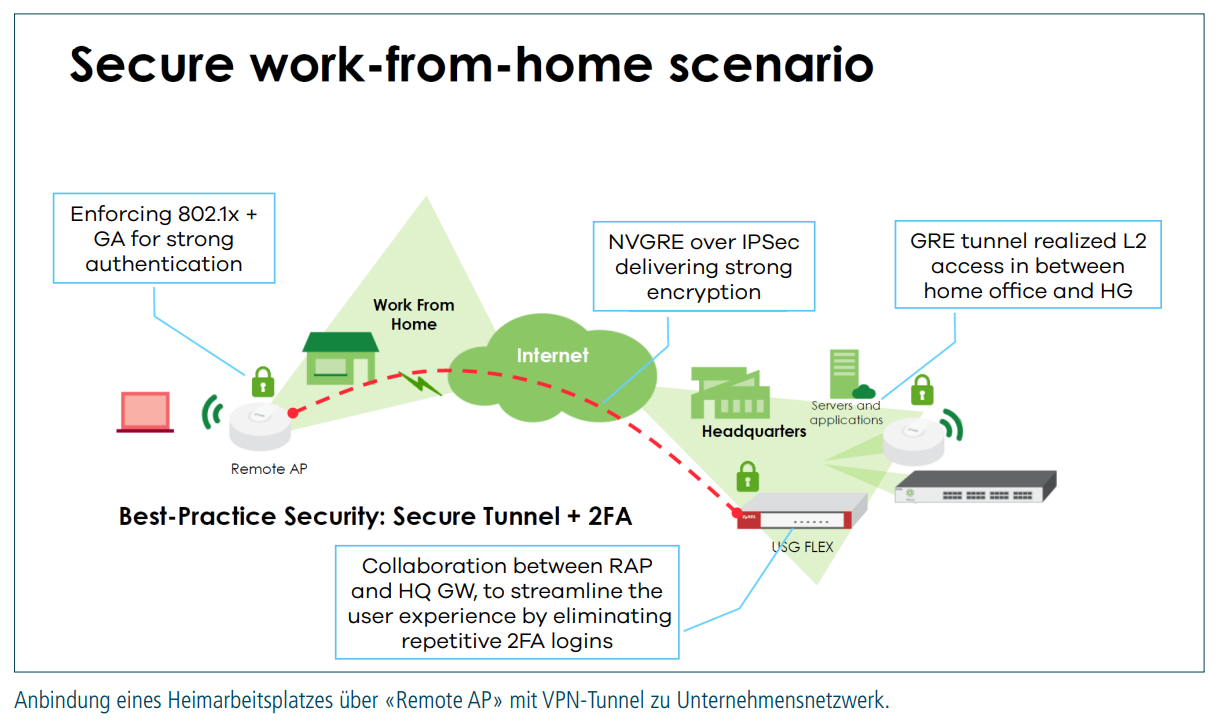

Secure Networking – Remote AP for remote/ home worker

Eine neue Art der sicheren Heimnetzwerk-Anbindung stellt «Remote AP» (RAP) bereit. Wo eine Software-VPN-Lösung auf eigenen Endgeräten des Mitarbeiters oder das Bereitstellen eines Internet-Gateways mit VPN unpraktikabel ist, springt RAP mit einer bestechend einfachen Lösung ein. Das Unternehmen bereitet einen Access-Point vor und übergibt ihn dem Mitarbeiter für den Einsatz zu Hause. Dort im lokalen Netzwerk angeschlossen verbindet sich dieser zu einer USG FLEX am Hauptsitz über einen sicheren IPSec-Tunnel. Für den Benutzer steht ab diesem Zeitpunkt eine SSID mit direktem Netzwerkzugriff ins Unternehmen bereit. Eine zweite SSID für das Heimnetzwerk erlaubt die Nutzung des Internets über den heimischen Gateway, die privaten Daten verkehren nicht über den Hauptsitz. So profitiert der Nutzer ebenfalls vom hochwertigen Access-Point. Unterstützt werden die Modelle WAX650S, WAX610D, WAX510D mit 802.11ax sowie die Modelle WAC500 und WAC500H mit 802.11ac.

Two factor authentication for network access

Im Bestreben um sicherere Anmeldeprozesse führt Zyxel den eingeschlagenen Weg fort und hat wie angekündigt die Zwei-Faktor-Authentifizierung ausgebaut. Die 2FA-Authentifizierung mit dem populären Google-Authenticator steht nicht mehr nur der Admin-Anmeldung am Web-GUI, sondern auch dem allgemeinen Netzwerkzugriff zur Verfügung. So lassen sich WLAN-Verbindungen mit «WPA Enterprise» und 802.1x zusätzlich mit GA absichern.

IDP Detection Mode

Die Funktion der «Intrusion Detection and Prevention» (IDP) prüft Datenverkehr auf bekannte Angriffsmuster auf Server-Dienste. Das aktuelle Design sah bei Erkennen einer bekannten Signatur immer auch das Blockieren der Verbindung vor. Dies führt bei einem «False Positive» zu einer unnötigen Blockierung des entsprechenden Server-Dienstes. Ab ZLD 5.0 lässt sich die IDP nun auch im reinen Erkennungsmodus betreiben. Die Alarmfunktion informiert den Administrator, sobald verdächtige Übertragungsmuster auftreten. Er kann somit sofort auf das Ereignis reagieren und selbst bestimmen, welche Massnahmen zu treffen sind.

Configurable port for SSL VPN service

Getreu dem Grundsatz, im Internet nur die absolut notwendigen Ressourcen freizugeben, hat Zyxel vor längerer Zeit HTTPS über den Port TCP 443 aus der Standard-Konfiguration entfernt. Wer auf diesem Port basierende Dienste nutzen wollte, musste diesen bewusst freigeben. Wer jedoch nur SSL-VPN nutzen wollte, kam nicht umhin, damit auch den Zugriff auf das Web-GUI zuzulassen. Neu lassen sich diese Dienste einzeln konfigurieren. Der SSL-VPN-Dienst kann auf einem eigenen Port und so ohne Exponierung des Web-GUIs im Internet für den VPN-Tunnelaufbau angesprochen werden.

Auto SNAT for IPSecVPN client to Internettraffic

Mit Bordmitteln des Betriebssystems eingerichtete VPN-Varianten über L2TP oder IKEv2 senden nach dem Aufbau sämtlichen Datenverkehr durch den Tunnel. Das ist sinnvoll, da nur so sichergestellt ist, dass die Firewall am Hauptsitz alle UTM-Funktionen in Stellung bringen kann. Nur so lässt sich ein infizierter Client daran hindern, einen Kontroll-Server eines Bot-Netzes zu erreichen, Schadcode nachzuladen oder weitere Befehle entgegenzunehmen. Für den Internetzugriff des Clients über den Tunnel ist eigentlich nur eine zusätzliche Richtlinien-Route erforderlich. Oft wurde dem Umstand des fehlenden Internetzugriffs aber mit dem Aktivieren des Split-Tunnel-Modes entgegnet. Der Internetzugriff erfolgt so direkt über den lokalen Internet-Gateway und nur die Daten ins Unternehmensnetzwerk fliessen durch den Tunnel. Eine gefundene Hintertür ins eigene Netz für einen fremdgesteuerten Client! Mit ZLD 5.0 erstellt die Firewall automatisch die erforderlichen Routen für den Internetzugang. Ein manuelles Erweitern der Routing-Richtlinien entfällt.

IP Exception support FQDN address object

Das Menü «IP Exception» stellt einen einfachen Weg bereit, einzelne IP-Adressen von den UTM-Diensten auszunehmen. Das kann erforderlich sein, wenn ein Antiviren-Programm versucht, Updates nachzuladen, die Firewall in den übertragenen Daten Signaturen bekannte Viren erkennt und die Übertragung blockiert. Mit Hinzufügen der Ziel-IP des Signatur-Servers können alle lokalen Clients ihre Updates ungehindert vom Server beziehen. Falls der Signatur-Lieferant die Last auf verschiedene Server verteilt, kann es rasch zweckmässiger sein, den Zugriff auf einen Domänen-Namen zuzulassen. Dazu bietet sich ein FQDN-Objekt an, welches die Firewall neu ebenfalls als Ausnahme zulässt.

Hier gelangen Sie zur Übersicht der USG-FLEX-Firewalls: studerus.ch/usg-flex-firewalls