Sicherer Remote-Zugriff auf Firewalls

Sie schützt IT-Systeme vor Angriffen und unbefugten Zugriffen: die Firewall. Damit sie ihre Aufgabe zuverlässig erledigen kann, benötigt sie Aufmerksamkeit und Unterhalt.

Als Türsteher und Bewacher übernimmt die Firewall eine wichtige Rolle in einem Netzwerk. Sie schützt Ihre Daten, verhindert unberechtigten Zugriff und benachrichtigt Sie, wenn es verdächtige Aktivitäten gibt.

Damit die Firewall ihren Dienst an vorderster Front gewissenhaft leisten kann, braucht sie aber unsere Aufmerksamkeit und muss aktiv betreut werden. Und es muss unbedingt dafür gesorgt werden, dass die Firewall nicht selbst Opfer eines Angriffs wird. Fällt die Firewall, fällt das Netzwerk.

Zum Glück haben wir es aber selbst in der Hand. In diesem Artikel stellen wir einige Möglichkeiten vor, um unser wichtigstes Netzwerkgerät zu schützen.

Patchen! Patchen! Patchen!

Wir alle kennen es: Regelmässig erscheinen Updates für Betriebssystem und Applikationen, weil Sicherheitslücken entdeckt wurden. Aktuellstes Beispiel ist die Log4shell-Zero-Day-Sicherheitslücke. Sehr viel Software und Geräte waren davon betroffen. Dies zwang uns, diverse Patches zu installieren.

Daher gilt für die Firewall genau dasselbe Prinzip wie für die restliche eingesetzte Software: Patchen! Patchen! Patchen!

Dazu veröffentlicht Zyxel regelmässig neue Firmware-Versionen. Oftmals mit neuen Funktionen und Erweiterungen. Aber mindestens genauso wichtig: Aktuelle Sicherheitslücken werden zeitnah gestopft. Und zwar, bevor sie in der Öffentlichkeit bekannt und somit von Angreifern ausgenutzt werden können.

Darum ist es besonders bei Firewalls unerlässlich, immer die neueste Firmware-Versionen aufzuspielen. Die Frage lautet nun: Wie mache ich das effizient, ohne meine Techniker stundenlang zu beschäftigen? Neben dem Update «von Hand» bietet Zyxel dafür verschiedene andere Optionen:

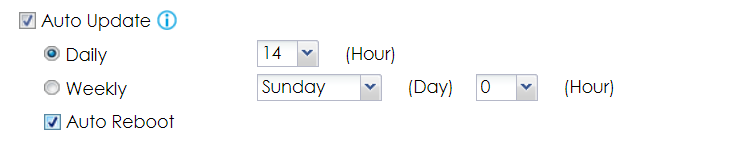

Auto-Update

Die sicherlich einfachste und kostengünstigste Methode ist Auto-Update.

Die Funktion finden Sie unter «Maintenance > File Manager > Firmware Management». Sie können das Update entweder täglich zu einer bestimmten Zeit oder wöchentlich an einem definierten Tag und Zeitpunkt ausführen lassen. Wird Auto-Reboot aktiviert, spielt die Firewall die aktuellste Version auf die Standby-Partition und startet sich neu. Die Firewall startet dann von dieser Standby-Partition. Dadurch entsteht ein Unterbruch, wählen Sie also einen Zeitpunkt ausserhalb der Arbeitszeit.

Der Vorteil dieser Methode ist, dass automatisch immer die aktuellste Firmware-Version eingesetzt wird. Patches gegen bekannte Sicherheits-Schwachstellen werden so schnellstmöglich installiert. Ein kleines Risiko dieses Verfahrens ist, dass die Firewall bei einem Update nicht korrekt neu startet, oder die Konfiguration nicht zu 100 Prozent übernommen wird.

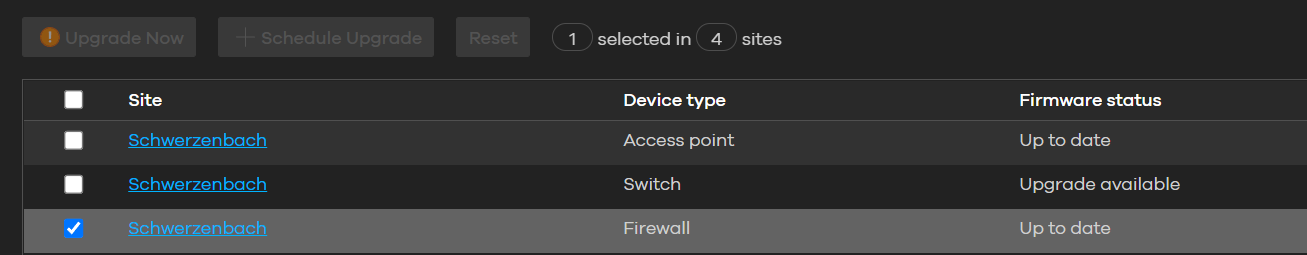

Zentrales Management

Aus unserer Sicht die effizienteste und sicherste Methode ist das Update per Nebula, der zentralen Cloud-Plattform von Zyxel. Dies vereint die Vorteile von «per Hand» und «Auto-Update». Kein langwieriges Heraussuchen der Zugangsdaten, kein VPN-Tunnel ist notwendig. Sie loggen sich einfach mit Ihrem Account ein und können alle Firewalls per Mausklick aktualisieren oder terminieren. Je nach Lizenz kann sehr granular definiert werden, was wann wie aktualisiert wird.

Zyxel-Firewalls lassen sich erst seit ein paar Monaten per Nebula verwalten und konfigurieren. Es werden laufend Firewall-Funktionen hinzugefügt. Anfangs 2023 wird der Funktionsumfang in etwa der On-Premise-Version entsprechen.

Update mit IT-Management-Lösungen

Benutzen Sie eine Netzwerk-Management-Lösung wie Solarwinds oder Barracuda RMM? Hier bieten sich diverse Möglichkeiten, die Firewall per Skript zu aktualisieren, falls die Firewall in das System eigebunden ist. Kommen Sie auf uns zu, falls Sie dieses Vorgehen in Betracht ziehen – wir beraten Sie gerne.

Neben Firmware-Updates gibt es weitere wichtige Punkte, die Sie berücksichtigen sollten:

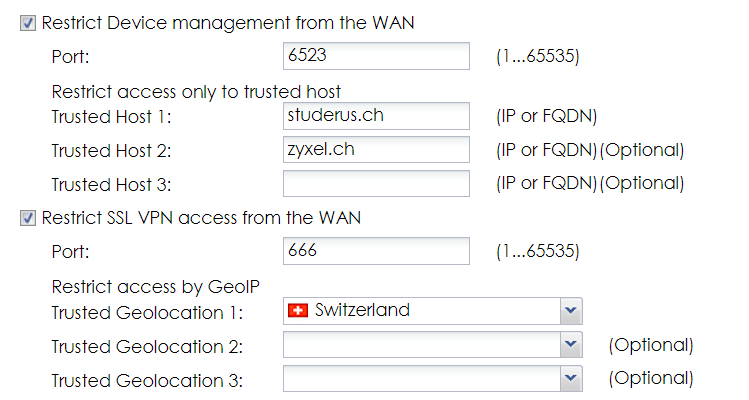

Nur absolut notwendige Zugänge von aussen

Im besten Fall ist das GUI von aussen nicht über HTTPS (und noch viel weniger über HTTP) erreichbar. Stattdessen sollte ein IPSec-Tunnel verwendet werden. Benutzen Sie auf jeden Fall 2-Faktor-Authentifizierung. Sollte die Firewall aus irgendwelchen Gründen trotzdem per HTTPS erreichbar sein, berücksichtigen Sie folgende Ratschläge:

- Ändern Sie den HTTPS- und SSL-VPN-Port auf etwas anderes als «default».

- Im Normalfall sind Angriffe auf Firewall-Sicherheitslücken automatisiert und berücksichtigen die Standard-Ports. Daher ist das Ändern der entsprechenden Ports eine gute Idee. Trennen Sie auf jeden Fall SSL-VPN und den Admin-Zugang.

- Schränken Sie den Zugang so weit wie möglich ein. Am besten auf eine IP oder mindestens eine IP-Range. Falls das nicht möglich ist, bietet Geoblocking die Möglichkeit, den Zugang wenigstens auf ein Land einzuschränken.

- Verwenden Sie für die Authentifikation zusätzlich Zertifikate.

- Stellen Sie sicher, dass sich nur wirklich benötigte Dienste in der Gruppe «Default_Allow_WAN_To_ZyWALL» befinden.

- Ändern Sie das Admin-Passwort regelmässig.

KB-Artikel mit weiterführenden Informationen:

2FA mit «Google Authenticator»:

https://support.zyxel.eu/hc/de/articles/360018356680-Zwei-Faktor-Authentifizierung-mit-Google-Authenticator-f%C3%BCr-den-Administratorzugriff

So sichern Sie Ihren Admin-Zugang:

https://support.zyxel.eu/hc/de/articles/4406856854802-Sichern-Sie-Ihr-Admin-Konto-f%C3%BCr-die-USG-FLEX-ATP-VPN-Serie

So verwenden Sie die Geo-IP-Funktion:

https://support.zyxel.eu/hc/de/articles/360001378533-So-verwenden-Sie-die-Geo-IP-Funktion

So konfigurieren Sie «IKEv2 IPSec VPN» mit Zertifikat auf Android / iPhone iOS / Windows / Mac:

https://support.zyxel.eu/hc/de/articles/4439075779090-So-konfigurieren-Sie-IKEv2-IPSec-VPN-mit-Zertifikat-auf-Android-iPhone-iOS-Windows-Mac