Comment protéger le pare-feu des attaques

Le pare-feu est le premier obstacle pour des pirates sur Internet. Mais qu'est-ce qui se passe si le pare-feu est la cible d'attaques pirates et devient ainsi un risque potentiel ?

Un pare-feu protège le réseau local des accès non autorisés. Il est ainsi partie intégrante de tout concept de sécurité. En prenant des mesures de sécurité adéquates, le risque d'une attaque du pare-feu est minimisé. Tout d'abord, la personne responsable de l'administration IT devrait réfléchir qui a besoin d'accès au pare-feu d'où. Cela vaut pour des accès via Internet, pour des accès du réseau local ou via VPN. Dans beaucoup de cas, il suffit de limiter l'accès à quelques services pour des utilisateurs normaux, comme des consultations DNS sur le pare-feu ou le port pour la page d'avertissement des filtres de contenu. Seule la personne responsable de l'administration IT a besoin d'un accès à la console de gestion via SSH ou HTTP(S). Le mieux serait de limiter cet accès à quelques adresses IP dans les règles de pare-feu.

Accès de risque du WAN

Il faut accorder une attention particulière à la gestion à distance via le WAN. La solution la plus sûre serait bien entendu d'éviter complètement cette façon de gérer les pare-feux, mais dans la pratique, elle est une possibilité de gestion confortable. Si un tel accès est autorisé, il convient de respecter quelques points.

La solution la plus sûre est un accès via un VPN IPSec avec des paramètres de cryptage actuels, avec, idéalement, une authentification d'utilisateur supplémentaire. Cela permet de limiter en même temps l'accès admin à un seul utilisateur dans les règles de pare-feu, parce qu'il s'est déjà inscrit en mettant en place un tunnel au pare-feu. Cela est seulement possible lors d'un accès avec authentification précédente.

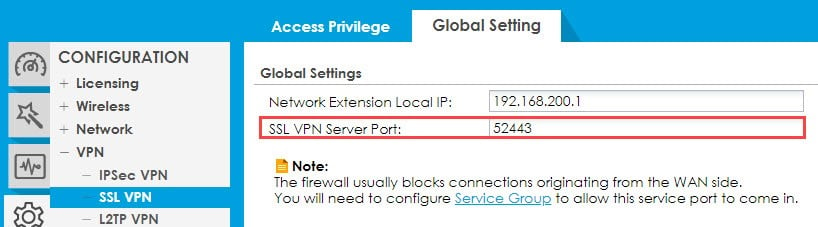

Au cas où le VPN SSL est utilisé, son utilisation est préférable avec un port spécial pour pouvoir repousser un balayage du réseau.

Le VPN SSL n'est pas recommandé, car il est basé sur la technologie SSL sensible. Si l'on envisage néanmoins de le faire, il faut au moins changer le port et l'accès à certaines adresses. Des objets FQDN (p. ex. des noms DynDNS) ou certaines adresses IP conviennent pour cela. GeoIP protège peu parce que des attaques sont réalisées aussi de la région autorisée et le lieu de provenance d'une connexion peut être caché facilement.

Dans les paramètres « HTTPS Service Control » peut être indiqué si une adresse IP a le droit d'utiliser le service seulement pour une connexion VPN SSL ou si elle a aussi l'accès admin.

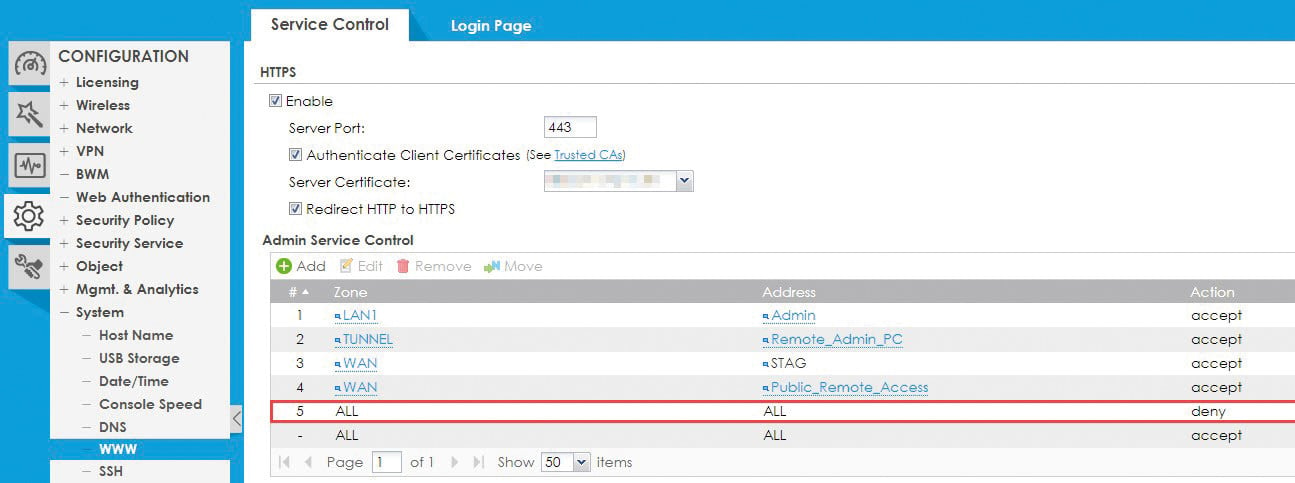

De plus, il est possible que le pare-feu demande un certificat lors de la connexion avec le pare-feu via HTTPS ou VPN SSL. Dans ce but, un certificat racine de confiance peut être installé sur le pare-feu. Dans les paramètres WWW en revanche, l'option « Authenticate Client Certificates » est exigée. Ensuite, seul les clients qui disposent d'un certificat personnel authentifié par l'organe de certification correspondant peuvent se connecter.

Les conditions sont les mêmes pour la gestion à distance via HTTPS que pour le VPN SSL. Il est conseillé également ici d'utiliser un port alternatif qui diffère du port VPN SSL et de limiter l'accès à une adresse IP ou à un objet FQDN.

Outre le HTTP(S), il y a d'autres services de gestion à distance tels que Telnet, SSH, FTP ou SNMP. Si ces services ne sont pas utilisés, ils peuvent être désactivés. Comme méthode alternative à SSH ou Telnet, il est possible d'utiliser la console web. Cette interface CLI peut être lancée via l'interface web dans le navigateur de façon conviviale.

Le plus grand nombre d'accès doivent être bloqués.

L'authentification à double facteur

Les pare-feux Zyxel offrent également la possibilité de l'authentification à double facteur qui augmente la sécurité lors de la connexion de certains utilisateurs. Cette méthode est seulement possible pour les utilisateurs configurés pour cette authentification. Cela a pour conséquence que cette fonction peut être contournée dans quelques conditions. Néanmoins, son implication est tout à fait judicieuse.

L'ADP (Anomaly Detection and Prevention) protège le pare-feu en arrière-plan et repousse des anomalies tels que des scans de ports. Cette fonction peut contribuer à décharger le pare-feu en rejetant des paquets avant de les analyser de nouveau. Il est raisonnable d'activer l'ADP sur l'interface WAN.

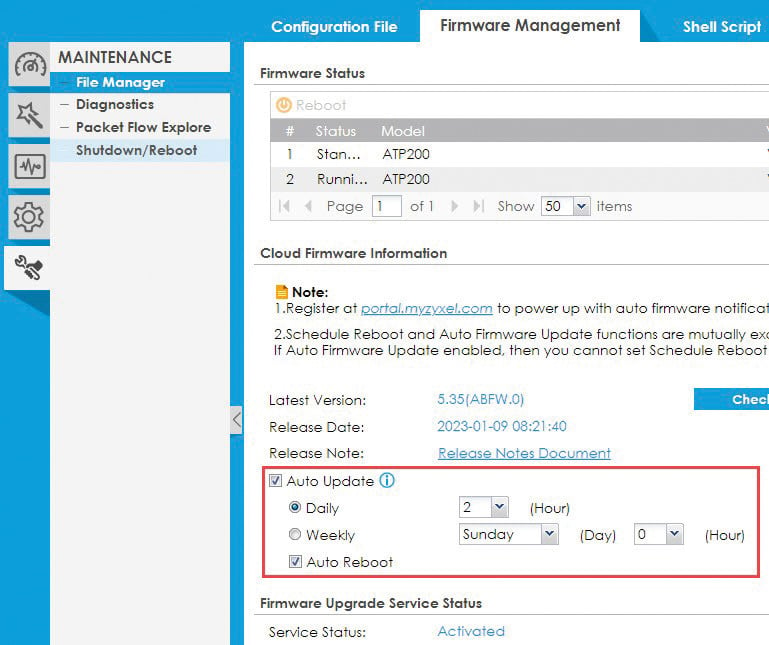

Une mise à jour de firmware automatique est conseillée.

Des mises à jour de firmware importantes

L'essentiel pour terminer : mettez à jour votre pare-feu. Zyxel a renforcé les systèmes avec les dernières versions de firmware et peut ainsi réagir plus vite aux lacunes de sécurité. Pour des systèmes qui ne sont pas surveillés régulièrement, une mise à jour de firmware automatique est conseillée.

Pour certaines options, il peut avoir du sens de paramétrer un Alert Log qui déclenche tout de suite une alerte e-mail lors d'un évènement choisi. Cette fonction s'avère utile par exemple si un administrateur se connecte, notamment pour des pare-feux surveillés à intervalles irréguliers.

En résumé, on peut dire que des services hors service ne représentent aucun danger. Moins il y a des droits d'accès au pare-feu, plus sûre est le système.

L'entrée KB avec plus de détails sur la protection de votre pare-feu :

www.studerus.ch/kb-3823