Single Sign On (SSO) : de quoi s’agit-il ?

Le SSO, ou l’athentificatiion unique, permet d’accéder aux ressources en une seule étape d’authentification. Comment peut-on combiner cela avec un pare-feu ?

Les pare-feux classiques

Le pare-feu autorise ou bloque les connexions réseau d’une zone à l’autre. Pour ce faire, il a besoin des informations suivantes : l’adresse IP source, l’adresse IP de destination, du port réseau ou service et de la tâche (transmettre/bloquer).

Mais souvent cela ne suffit pas pour définir des règles complexes. D’autres possibilités de limitation sont nécessaires sont nécessaires, comme par ex. le regroupement d’IP source ou de destination, des services ou l’ordonnancement. De plus, les pare-feux Zyxel offrent désormais la possibilité de différencier les appareils en fonction de l’OS.

Une nouvelle ère

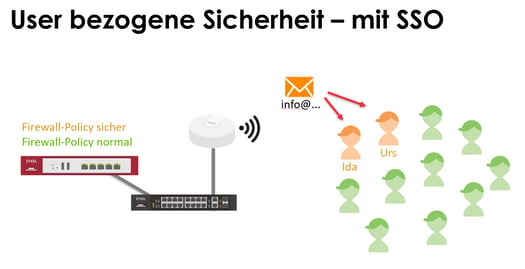

Un nouveau défi est apparu avec le progrès technologique et le changement de méthode de travail des utilisateurs. L’utilisateur doit avoir la possibilité d’accéder aux services et aux applications indépendamment de son ordinateur virtuel/physique. Cela signifie que l’utilisateur peut se connecter à n’importe quel PC de l’entreprise et travailler comme d’habitude. Qu’est-ce que cela signifie pour les règles d’un pare-feu ? Les exigences ont changé, les règles doivent désormais faire référence à l’utilisateur et non plus à l’IP comme auparavant.

A première vue, c’est très simple : les paramètres des règles acceptent les (groupes) d’utilisateurs qui sont configurés sur le pare-feu. Mais alors, les utilisateurs doivent s’inscrire de manière interactive sur le pare-feu. Afin d’éviter cette étape de travail supplémentaire, nous utilisons la technique de l’authentification unique « Single Sign-on ».

Variante d’utilisation SSO pour des règles de sécurité dépendantes de l’utilisateur

La connexion automatique avec SSO

Dans un premier temps, nous apprenons au pare-feu à communiquer avec le domaine afin d’ouvrir des sessions interactives avec les utilisateurs du domaine. La méthode d’authentification est adaptée de manière à prendre en compte le nouveau serveur AAA. Une autre étape consiste à installer l’agent SSO sur un DC (contrôleur de domaine) lui-même ou sur un serveur membre.

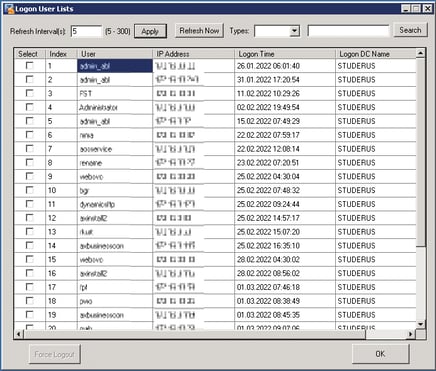

L’agent SSO communique avec le domaine et transmet au pare-feu les identifications des utilisateurs. Après avoir créé les groupes d’utilisateurs AD souhaités sur le pare-feu, ceux-ci peuvent maintenant être insérés dans le jeu de règles.

Liste d’utilisateurs Logon agent SSO

Voici un mode d’emploi détaillé : https://support.zyxel.eu/hc/fr

| Système d’exploitation compatibles pour l’installation : | |

| Contrôleur de domaine - Serveur Windows 2008 - Serveur Windows 2012 - Serveur Windows 2016 - Serveur Windows 2019 |

Station de travail / serveur membre - Windows 10 Pro ou supérieur (x86/x64), - Serveur Windows 2008 - Serveur Windows 2012 - Serveur Windows 2016 - Serveur Windows 2019 |

La mise en pratique

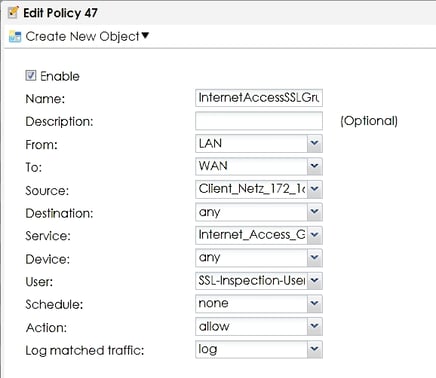

Cette fonctionnalité nous permet de créer une règle de sécurité pour chaque utilisateur AD et d’activer des profils individuels pour App Patrol, le filtrage de contenu Web et DNS ainsi que l’inspection SSL. Le tout est indépendant de l’IP d’où provient la demande. Cela fonctionne également avec RDP sur les machines clientes. Les serveurs de terminaux sont pris en charge, à condition que la même politique soit appliquée pour les utilisateurs connectés. Il n’est alors pas possible de différencier davantage les utilisateurs sur un serveur terminal.

Règle de sécurité avec profil d’inspection SSL supplémentaire

Pour les e-mails entrants info@..., support@..., ou encore commande@..., la probabilité d’activer des logiciels malveillants est beaucoup plus élevée que pour les e-mails personnalisés. C’est pourquoi des mesures de sécurité particulières sont nécessaires pour les utilisateurs qui consultent ces e-mails dans le cadre de leur travail. Chez nous, ce groupe spécial d’utilisateurs AD a été protégé séparément sur le pare-feu par un profil d’inspection SSL spécialement créé à cet effet et par un filtre de contenu plus strict. En cas de changement de responsabilités, il nous suffit de modifier le groupe d’utilisateurs AD.

Plus d'Infos sur Single Sign-on (SSO) :

https://www.zyxel.ch/business-products/security-appliances-and-services/sso-agent