Best Practice zu ATP-UTM-Funktionen

In diesem Blogartikel wird das Best-Practice-Setup für ATP-Firewalls in einer Netzwerkumgebung untersucht. Anhand einer Beispielumgebung zeigen wir, wie ADP, IDP, Content-, DNS-, Webfilter, Anti-Virus, Anti-Malware, Sandboxing, CDR und Reputationsfilter bestmöglich eingerichtet werden.

Als Beispiel nehmen wir eine Schulumgebung, die wir richtig sichern müssen:

ADP, IDP, Content-, DNS-, Webfilter, Anti-Virus, Anti-Malware, Sandboxing, CDR, Reputationsfilter.

Unsere Topologie dafür wird ein Schulnetzwerk sein.

Wir gehen von Folgendem aus:

Wir haben ein Schulnetzwerk mit folgendem Subnetz.

| IP Adresse | 10.10.8.0 |

| Netzwerkadresse | 10.10.8.0 |

| Nutzbarer Host-IP-Bereich | 10.10.8.1 - 10.10.15.254 |

| Broadcastadresse | 10.10.15.255 |

| Gesamtzahl der Hosts | 2.048 |

| Anzahl verwendbarer Hosts | 2.046 |

| Subnetzmaske | 255.255.248.0 |

| Wildcard-Maske | 0.0.7.255 |

| Binäre Subnetzmaske | 11111111.111111111.11111000.00000000 |

| IP-Klasse | B |

| CIDR-Notation | /21 |

| IP-Typ | Privatgelände |

Sehen wir uns nun die verschiedenen UTM-Dienste an und richten sie gemäss unserer Best Practice ein.

App Patrol

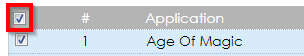

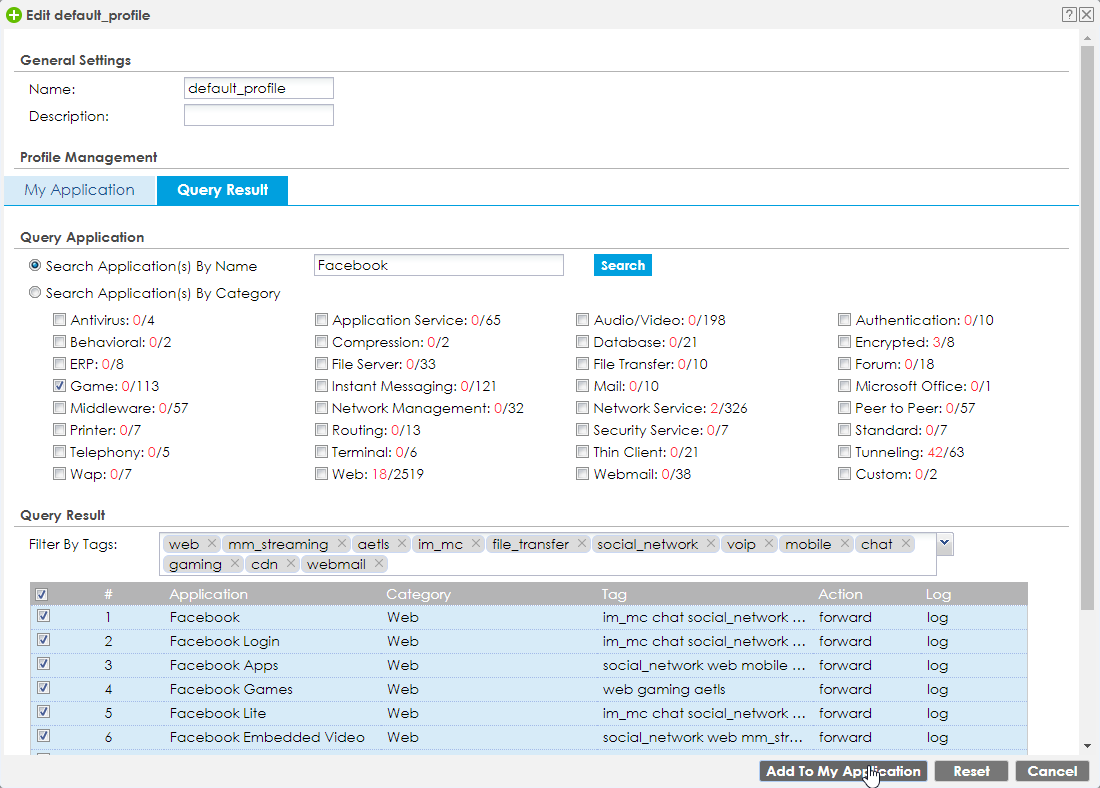

Wir haben bereits ein "default_profile", welches bereits verschlüsseltes und anonymisiertes Tunneling beinhaltet. Wir wollen auch Gaming und Social Media (wie Facebook und Instagram) blockieren.

- Klicken Sie auf "Ergebnis der Abfrage".

- Wir haben jetzt "Anwendung(en) nach Kategorie suchen" > "Spiel: 0 /113" > gewählt

> "Zu meiner Anwendung hinzufügen"

> "Zu meiner Anwendung hinzufügen"

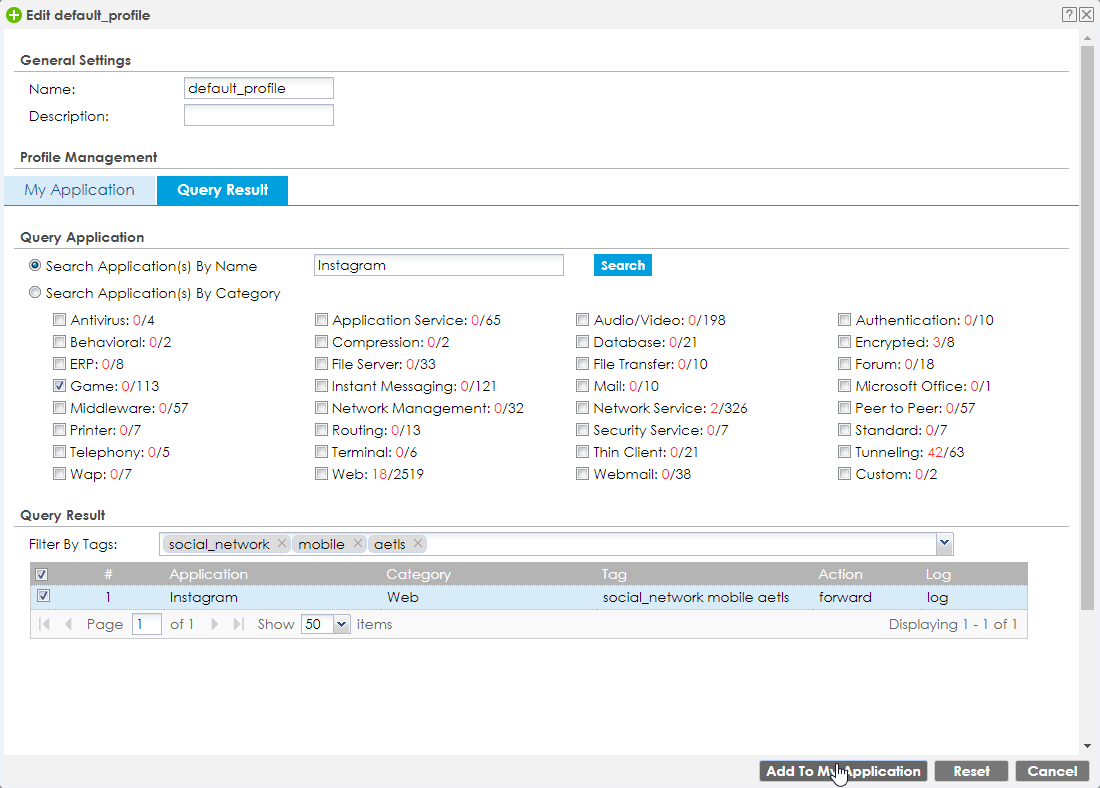

- Wiederholen Sie die obigen Schritte, aber wählen Sie "Anwendung(en) nach Name suchen".

- Suchen Sie nach Facebook und Instagram und klicken Sie auf

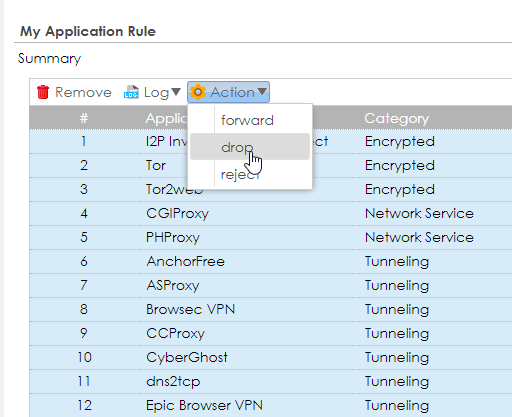

- Jetzt müssen wir die "Aktion" in "drop" ändern. Gehen Sie zu "Meine Anwendung" > wählen Sie alle Anwendungen aus und klicken Sie auf "Aktion" und wählen Sie "Drop" > "Speichern und beenden".

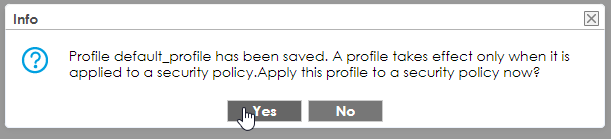

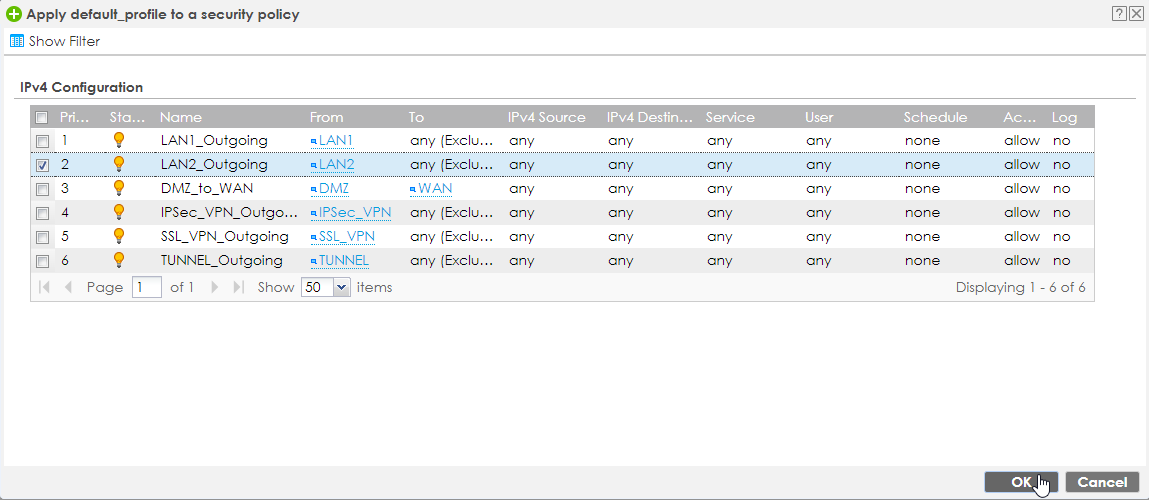

- Jetzt fragt ATP, ob Sie das Profil zu einer Sicherheitsrichtlinie hinzufügen möchten.

- Wählen Sie "Ja"

- In unserem Fall verwenden wir LAN2, also wählen wir "LAN2_Outgoing".

Inhaltsfilter

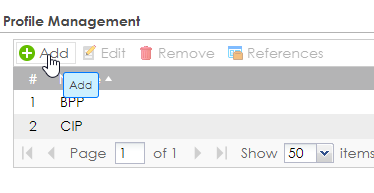

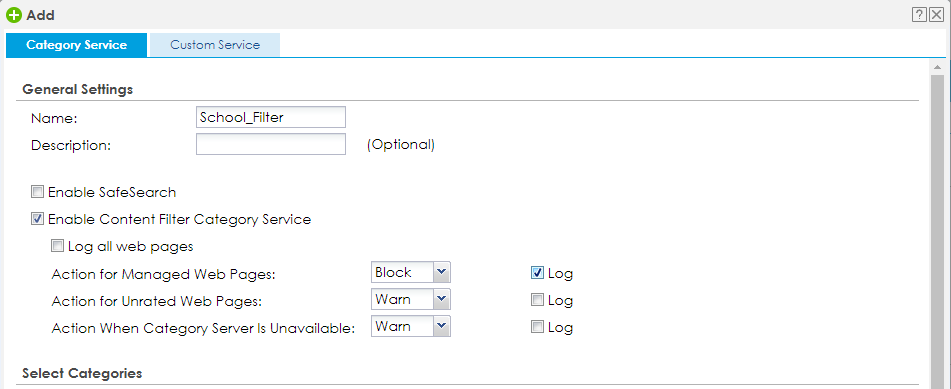

Hier richten wir ein neues Profil ein.

- Klicken Sie auf Hinzufügen

- Geben Sie ihm einen Namen und klicken Sie auf "Inhaltsfilterkategoriedienst aktivieren".

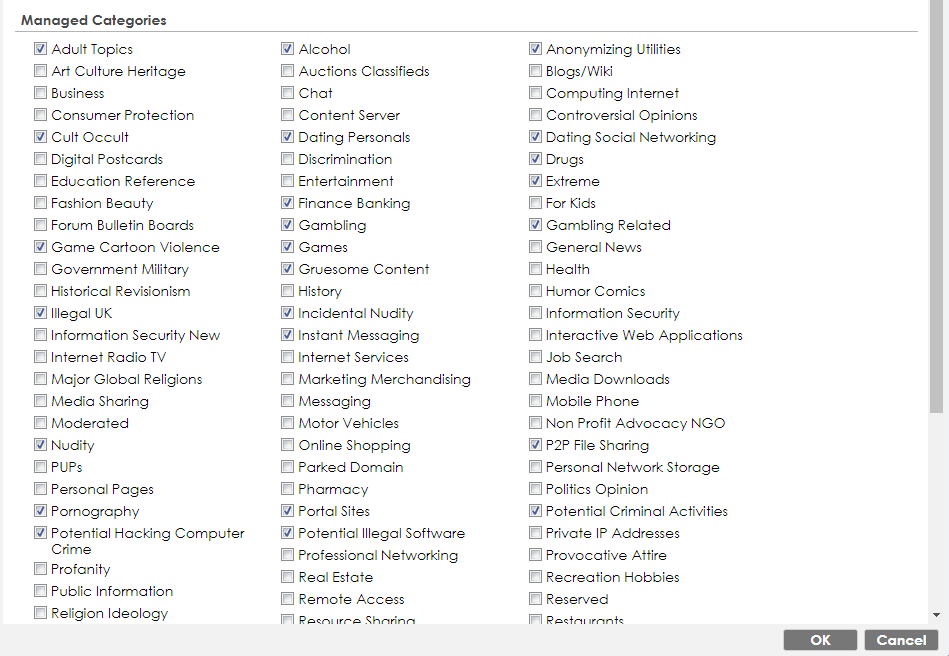

- Wählen Sie die Kategorien aus, die Sie blockieren möchten, und klicken Sie auf "OK".

- Wenden Sie wie bei App Patrol zuvor das Profil auf die Sicherheitsrichtlinie an.

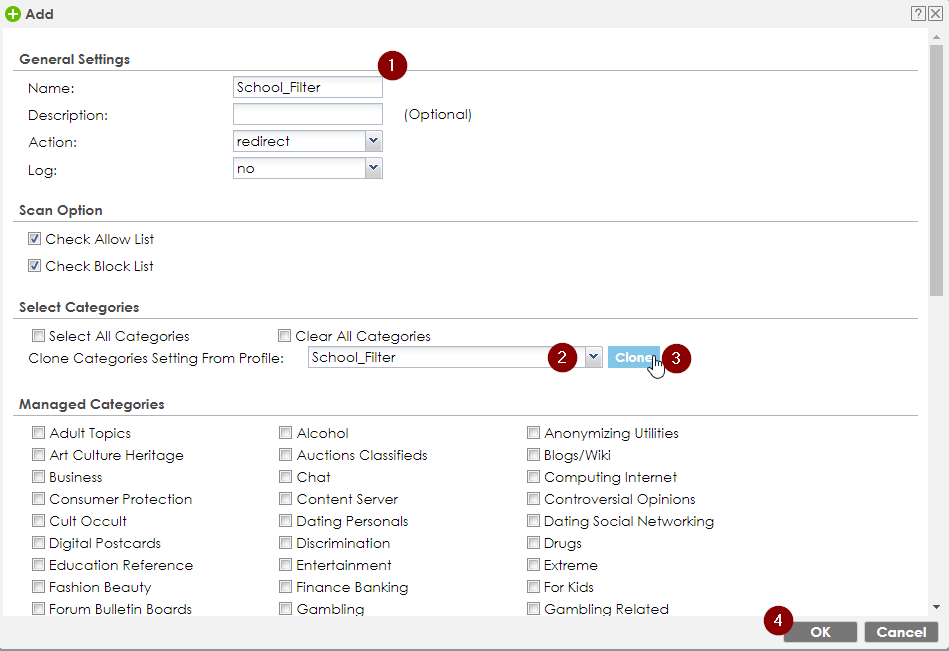

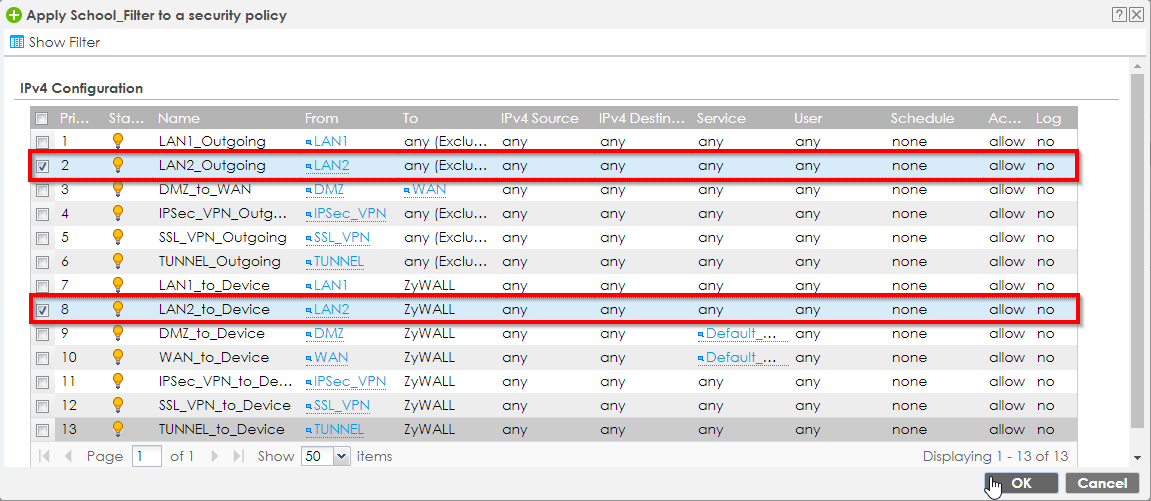

DNS-Inhaltsfilter

Wir richten nun den DNS-Inhaltsfilter ein:

- Klicken Sie auf die Registerkarte "DNS-Inhaltsfilter".

- Gehe zu "Hinzufügen"

- Bitte gib ihm einen Namen

- Wählen Sie unter "Kategorieneinstellungen aus Profil klonen" das zuvor erstellte Inhaltsfilterprofil aus.

- Klicken Sie auf "Klonen" und "OK"

- Fügen Sie es wie zuvor den Sicherheitsrichtlinien hinzu. Dieses Mal fügen wir es auch dem "LANX to Device" hinzu.

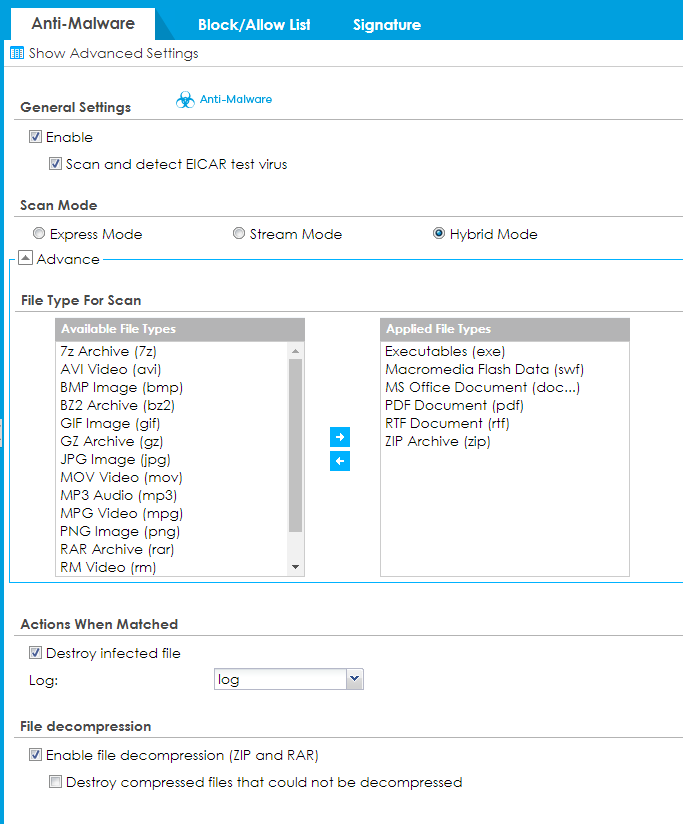

Anti-Malware

Jetzt richten wir die Anti-Malware ein.

Standardmässig ist bereits ein grundlegendes Sicherheits-Setup vorhanden.

Wir werden dieses verbessern.

- Den Hybridmodus lassen wir so wie er ist

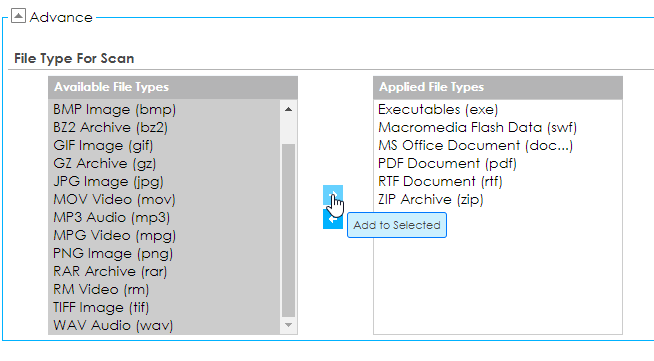

- Unter "Erweitert"

- Wir wählen alle verfügbaren Dateitypen aus und fügen sie der Liste hinzu.

- "Infizierte Datei zerstören" bedeutet, dass der Client die Datei weiterhin herunterlädt, die Firewall jedoch eine zufällige "0" in den Binärstream injiziert. Dies führt zu einer zerstörten Datei.

- Wenn Sie "wählen, bedeutet dies, dass z.B. auch saubere (passwortgeschützte) Archive vernichtet würden, da wir sie nicht entpacken konnten.

- Klicken Sie auf "Anwenden"

- Wir wählen alle verfügbaren Dateitypen aus und fügen sie der Liste hinzu.

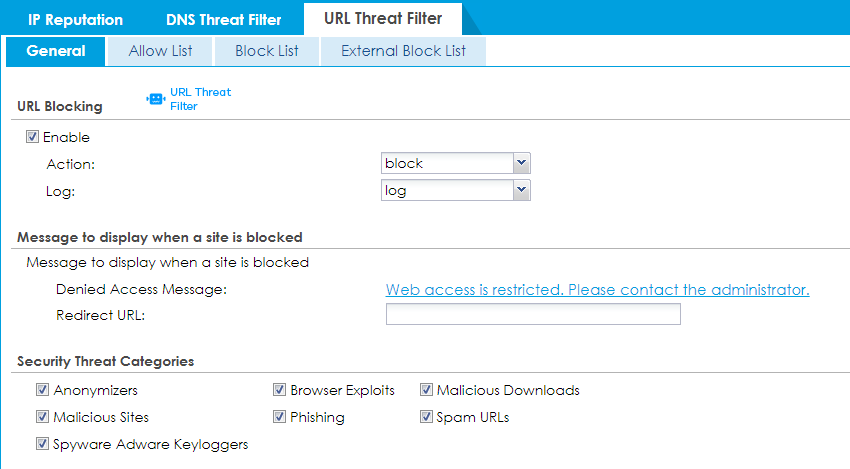

Reputationsfilter

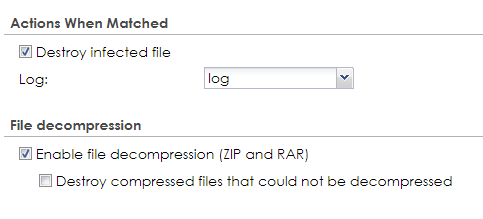

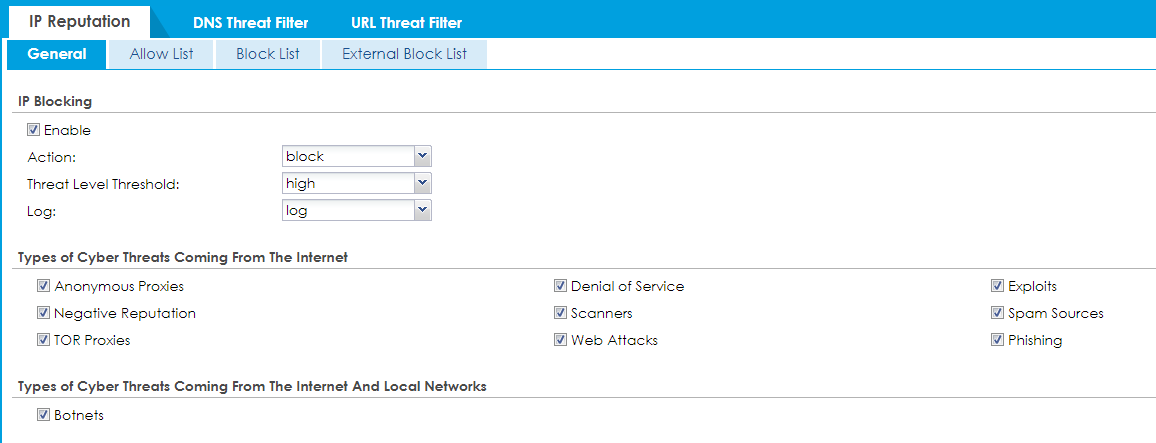

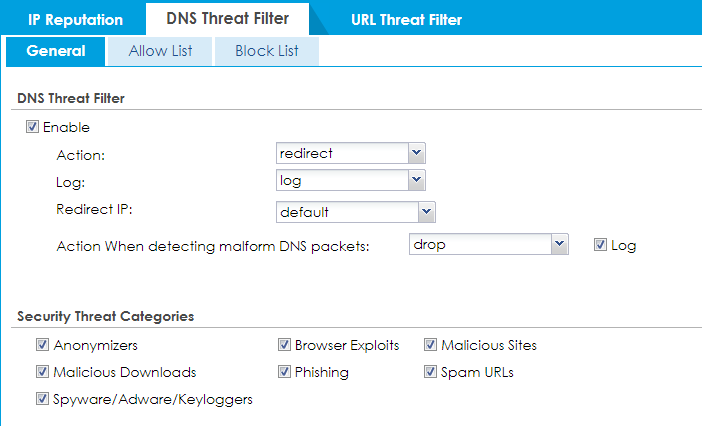

Wenn es um den Reputationsfilter geht (standardmässig aktiviert), müssen wir berücksichtigen, dass es sich um 3 Aspekte handelt:

- IP-Reputation

- DNS-Bedrohungsfilter

- URL-Bedrohungsfilter

Die Einstellungen hier sind (standardmässig) so, dass alles blockiert wird, und wir sollten es belassen.

Sie können der "IP-Reputation" und dem "URL-Bedrohungsfilter" bei Bedarf eine externe Blocklist hinzufügen.

"IP-Reputation":

- Die externe Blocklistendatei muss im Textformat (*.txt) vorliegen, wobei jeder Eintrag durch eine neue Zeile getrennt ist.

- Externe Blocklisteneinträge können aus einzelnen IPv4 / IPv6 IP-Adressen, IP-Adressbereichen, CIDR (Classless Inter-Domain Routing-Einträge wie 192.168.1.1/24, 2001:7300:3500::1/64) bestehen. Dies sind einige Beispiele für Ihre nur Referenz:

- 4.4.4.4

- 192.168.1.0/32

- Wenn die externe Blocklistendatei ungültige Einträge enthält, verwendet das Zyxel-Gerät die Datei nicht.

- Die externe Blocklistendatei kann bis zu 50.000 Einträge enthalten. Wenn das Maximum erreicht ist, wird eine Warnmeldung angezeigt.

"URL-Bedrohungsfilter":

- Die externe Blocklistendatei muss im Textformat (*.txt) vorliegen, wobei jeder Eintrag durch eine neue Zeile getrennt ist.

- Externe Blocklisteneinträge können eine vollständige URL oder einen Hostnamen enthalten und können Platzhalter enthalten. Es gibt einige Beispiele nur zu Ihrer Information:

- https://www.zyxel.com/products_services/smb.shtml?t=s (vollständige URL)

- www.zyxel.com (Hostname)

- *.zyxel.* (Hostname mit Platzhaltern)

- Wenn die externe Blocklistendatei ungültige Einträge enthält, verwendet das Zyxel-Gerät die Datei nicht.

- Die externe Blocklistendatei kann bis zu 50'000 Einträge enthalten. Wenn das Maximum erreicht ist, wird eine Warnmeldung angezeigt.

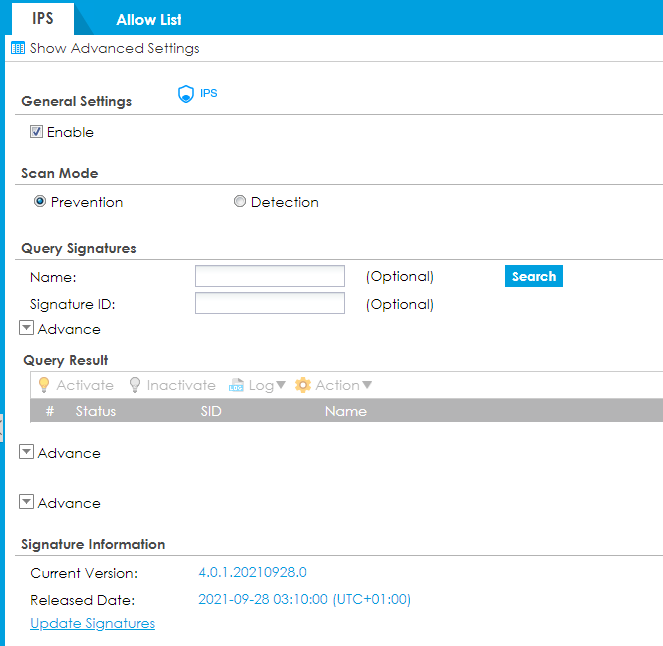

IPS (Intrusion Detection, Prevention)

Das IPS ist auch ein "One-Click-Modul", normalerweise können wir die Einstellungen so belassen (was wir in diesem Fall tun).

Bei Bedarf können Sie benutzerdefinierte Signaturen hinzufügen oder das Verhalten des IPS für bestimmte Signaturen ändern.

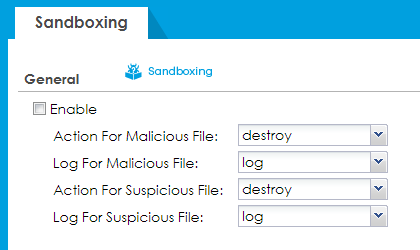

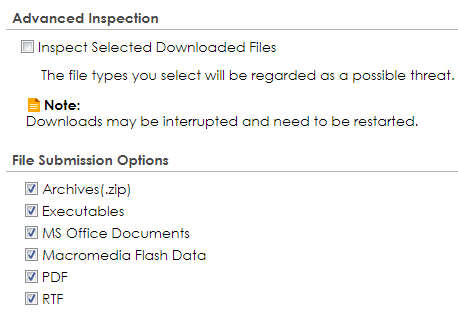

Sandboxing

Sandboxing enthält alle unbekannten Pakete oder Benutzermuster isoliert, emuliert dann die auszuführenden Programme und erkennt, ob sie bösartig sind oder nicht.

Sandboxing aktualisiert diese neuen Malware-Informationen über Threat Intelligence Machine Learning auf den Cloud-Server, wenn sie bösartig ist.

Hier sollte es ausreichen, das Modul zu "aktivieren".

Wenn Sie möchten, können Sie "Ausgewählte heruntergeladene Dateien überprüfen" aktivieren und auswählen, welche Dateien immer als Bedrohung angesehen und zuerst in eine Sandbox gestellt werden sollen.

CDR

Die oben genannten Module erkennen Bedrohungen von aussen, Collaborative Detection & Response kümmert sich um die Bedrohungen von innen.

CDR kann bösartige Verbindungen oder Verhaltensweisen von Clients innerhalb des Netzwerks erkennen.

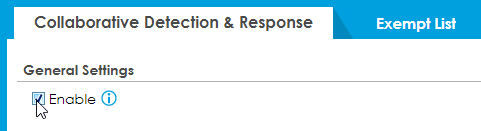

- Aktivieren Sie die Funktion

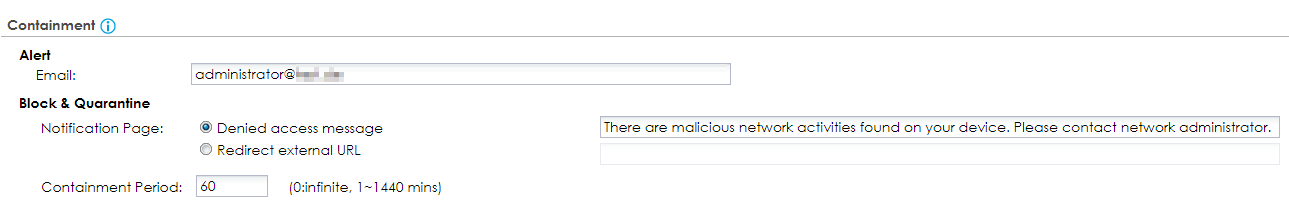

- Wir müssen die Alert-E-Mail einrichten. (Bitte beachten Sie, dass Sie unter "System > Benachrichtigungen" zuerst einen SMTP-Server einrichten müssen.)

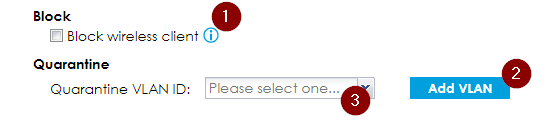

- Wir richten das Eindämmungs-VLAN ein (blockierte Clients werden dorthin verschoben, um zu verhindern, dass sie die bösartigen Aktionen weiter verbreiten). Wenn Sie die ATP als Access Point Controller verwenden, können Sie auch WLAN-Clients vollständig blockieren.

- Klicken Sie auf "WLAN-Client blockieren".

- Klicken Sie auf "VLAN hinzufügen"

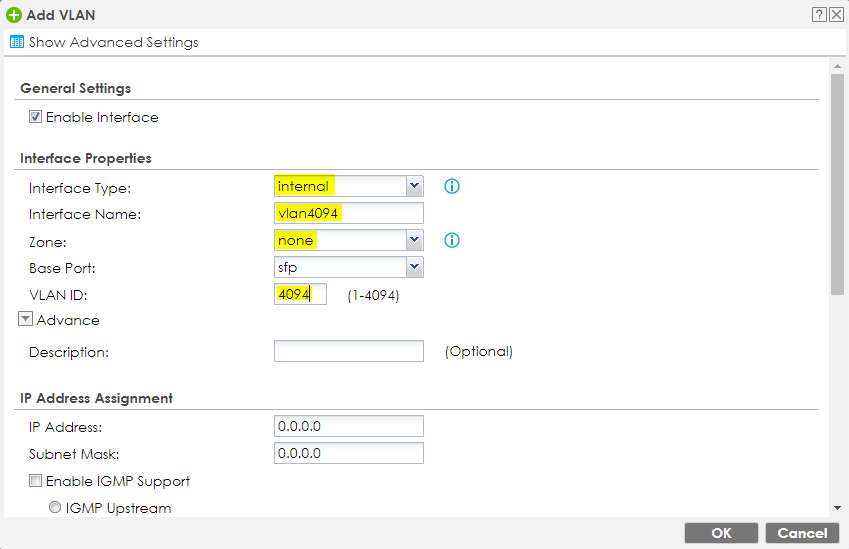

- Füllen Sie das VLAN als ein fiktives nicht vorhandenes VLAN

- Wählen Sie es als "Quarantäne-VLAN" und klicken Sie auf "OK"

- Füllen Sie das VLAN als ein fiktives nicht vorhandenes VLAN

ADP

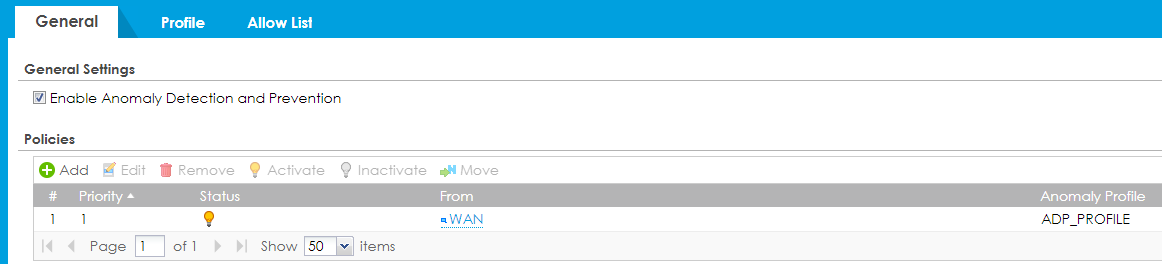

Zu guter Letzt überprüfen wir das ADP (Security Policy > ADP).

Die "Anomaly Detection and Prevention" versucht, derzeit unbekannte Bedrohungen mit bekannten Thread-Mustern zu erkennen.

Es ist standardmässig aktiviert und wir können es normalerweise nach Belieben belassen.

Dieser Artikel ist zuerst im «Zyxel Support Campus» erschienen:

https://support.zyxel.eu/hc/de/articles/4411322123666-Best-Practice-ATP-UTM-Funktionen