Der zweite Faktor: Was man über 2FA wissen sollte

Die Zwei-Faktor-Authentifizierung (2FA) nutzt zwei voneinander unabhängige Komponenten. Mit 2FA lässt sich eine Erhöhung der Authentifizierungssicherheit gegenüber einfachen Anmeldeverfahren per Passwort verwirklichen. Dadurch soll der Identitätsdiebstahl erschwert werden. Wie ist 2FA mit einer Zyxel-Firewall zu realisieren und bei welchen Anmeldungen ist es zu aktivieren?

Welche verschiedenen 2FA-Methoden existieren?

Die für die 2FA-Verfahren verwendeten Faktoren lassen sich in drei verschiedene Arten einteilen.

- Wissen: Der Benutzer verfügt über bestimmtes Wissen, das nur ihm bekannt ist bzw. sein sollte. In der Regel handelt es sich hier um Benutzernamen, Kennwörter oder Antworten auf Sicherheitsfragen.

- Merkmal: Der Benutzer besitzt ein eindeutiges Merkmal wie den Fingerabdruck oder das Muster der Iris.

- Besitz: Der Benutzer ist im Besitz eines besonderen Gegenstands wie einer Bankkarte, einem Schlüssel oder einem Token.

Vorteil der Zwei-Faktor-Authentifizierung

Der grosse Vorteil der Zwei-Faktor-Authentifizierung ist, dass mit dem Diebstahl oder dem unbefugten Kopieren von Benutzernamen und Kennwörter zum Beispiel per Hackerangriff, Phishing-Angriff oder Virus/Schadsoftware noch keine Anmeldung am besagten Konto/System möglich ist. Um dies zu erreichen, muss der Angreifer zusätzlich im Besitz des zweiten Faktors sein.

Nachteil der Zwei-Faktor-Authentifizierung

Ein grosser Nachteil der Zwei-Faktor-Authentifizierung ist, dass die Erhöhung der Sicherheit bei der Authentifizierung zulasten der Usability und Bequemlichkeit beim Anmeldeverfahren geht. Der Benutzer muss den zweiten Faktor immer mitführen, wenn er sich entsprechend authentifizieren möchte. Ist dieser verloren gegangen oder wurde entwendet, ist die Anmeldung erstmal nicht möglich. Es müssen Massnahmen getroffen werden, um einen temporären Zugriff für den Benutzer wieder zu ermöglichen.

Es war einmal

Aufgrund meiner bisherigen Tätigkeiten im Bereich IT-Security ist der Begriff 2FA für mich kein Fremdwort. Die ersten Projekte mit 2FA durfte ich bereits im Jahre 2002 umsetzen. Damals wurde noch ein zusätzlicher Authentifizierungsserver benötigt sowie die zu dem Zeitpunkt nicht gerade günstigen Hardware-Token.

Die Installation des Servers (inkl. Betriebssystem) war entsprechend verwaltungs- und zeitaufwändig. Die Hardware-Token mussten mit dem System synchron laufen, in regelmässigen Abständen musste man sogar eine manuelle Synchronisierung pro Hardware-Token durchführen. Es kamen dann auch zusätzliche Lizenzkosten auf einen zu. Darum entschieden sich nur wenige IT-/Security-Verantwortliche für den Einsatz von 2FA.

Neue Zeiten brechen an

Zyxel bietet mit den aktuellen Firewalls ATP und USG Flex eine direkte Nutzung von 2FA. Dies geschieht nach dem TOTP-Verfahren.

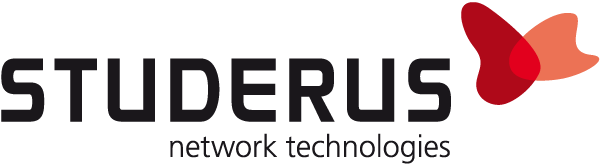

TOTP, «Time-based One-time Password Algorithmus», wurde von der «Initiative For Open Authentication» (OATH) entwickelt. Für die Erzeugung ist ein zwischen dem Benutzer und dem anzumeldenden System vereinbarter, geheimer Schlüssel und eine zwischen Anwender und System synchronisierte Zeitinformation notwendig.

Kurzgesagt benötigt man einen gemeinsamen, geheimen Schlüssel und eine synchronisierte Zeitinformation. Das Ergebnis ist eine sechs- oder achtstellige Dezimalzahl. Diese ist nur wenige Sekunden gültig.

Es können hierfür alle Apps eingesetzt werden, die den TOTP-Standard beherrschen.

Beispiele für TOTP-Apps

- Google Authenticator

- Microsoft Authenticator

- OTP Auth

- FreeOTP Authenticator

(obengenannte Apps sind kostenfrei)

Wo kann/soll 2FA eingesetzt werden?

- Nebula-/myZyxel-Portal

- Client-to-Site-Remote-Zugang VPN (IPSec/SSL/L2TP)

- Site-to-Site-Remote-Zugang VPN (User per Security Policy)

- Admin-Zugang Firewall

Idealerweise sollten alle Cloud-Dienste diese Funktion anbieten, hier bitte nicht zögern und die Möglichkeit nutzen.

Auch ergibt es Sinn, neue und schon vorhandene VPN-Verbindungen damit abzusichern. Gerade heutzutage bei gängiger Praxis mit Homeoffice sollte man dies nutzen.

Zyxel bietet ausschliesslich beim «SecuExtender IPSec» als VPN-Client den Komfort eines Pop-ups zur Eingabe des Tokens nach erfolgreicher Authentifizierung mit Benutzername und Passwort. Bei den anderen Varianten (Mac-native, Windows-native sowie SSL-VPN) hat der Benutzer dieses automatische Pop-up nicht zu Verfügung. Hier wird interaktiv nach erfolgreicher Authentifizierung mit Benutzername und Passwort die dafür vorgesehene Firewall-URL im Browser geöffnet. Standard-Port vordefiniert ist 8008.

Bei Site-to-Site-Verbindungen kann dies auch angefordert werden, sofern man mit benutzerbasierten Security-Policies arbeitet.

Bei all diesen Möglichkeiten sollten die dedizierten Vor- und Nachteile abgewogen. Selbstredend sollte man den Admin-Zugang der Firewall damit absichern. Wie das eingestellt werden kann, sehen wir im folgenden Beispiel.

Konfigurationsbeispiel Admin-Zugang

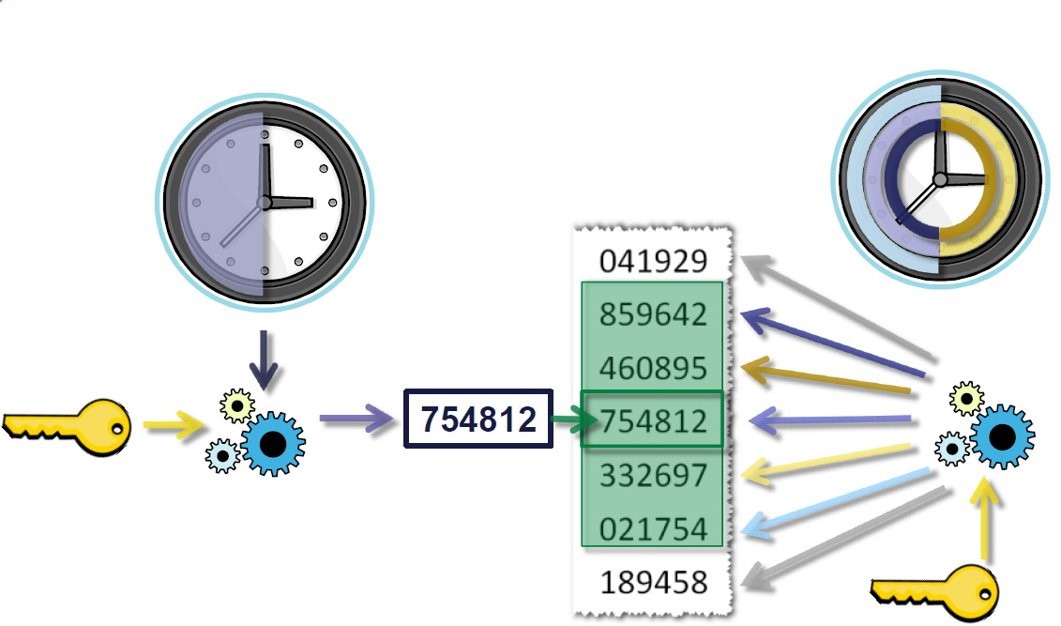

2FA bei Admin-Access:

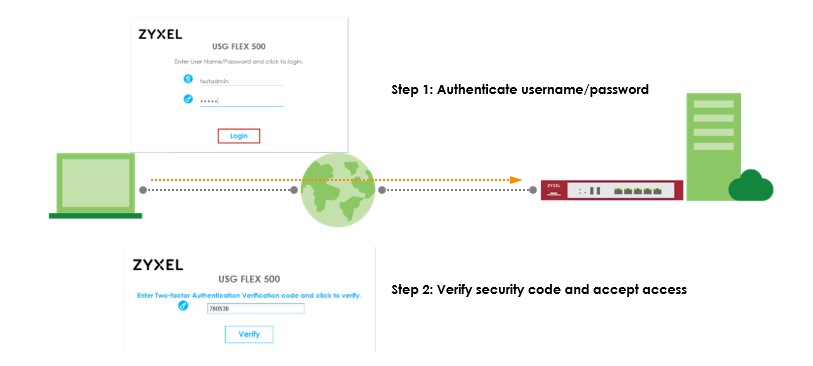

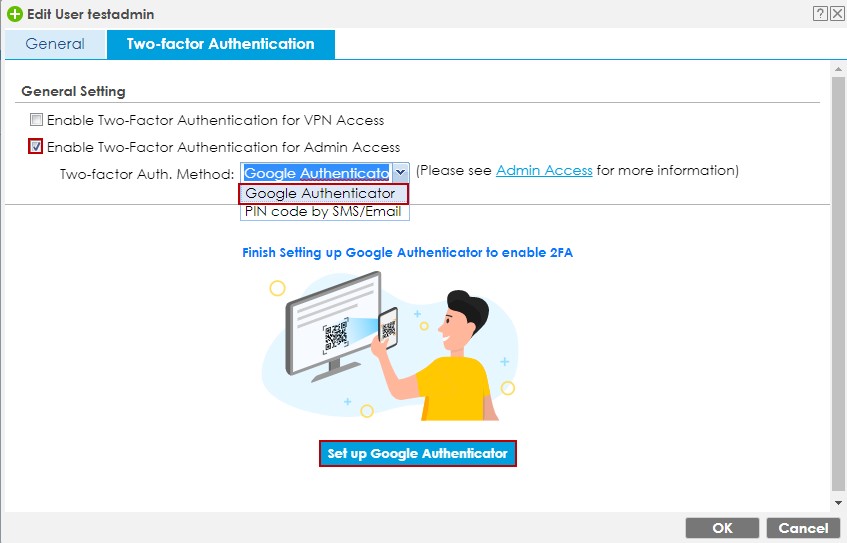

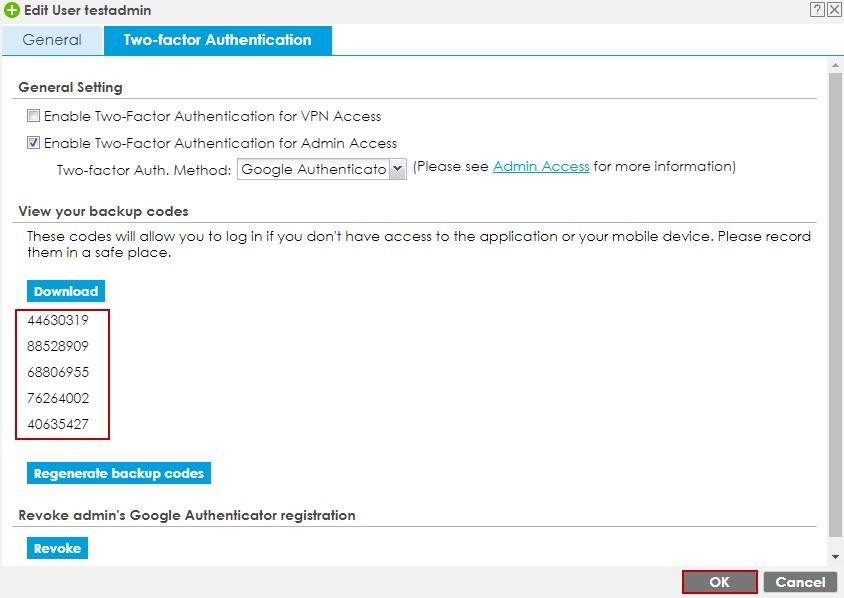

Wie leicht und schnell dies ohne zusätzliche Kosten zu verwirklichen ist, zeigt dieses Beispiel: Wir loggen uns wie gewohnt ein, erstellen einen neuen Admin-User oder bearbeiten einen vorhandenen Admin-User. In diesem Beispiel ist es «testadmin». Nach dem Eintragen eines starken Passworts gehen wir auf den Kartei-Reiter «Two-factor Authentication».

Hier aktivieren wir die Funktion für den Admin-Access und wählen als Methode «Google Authenticator» aus, unabhängig davon, welche TOTP-App dann eingesetzt wird.

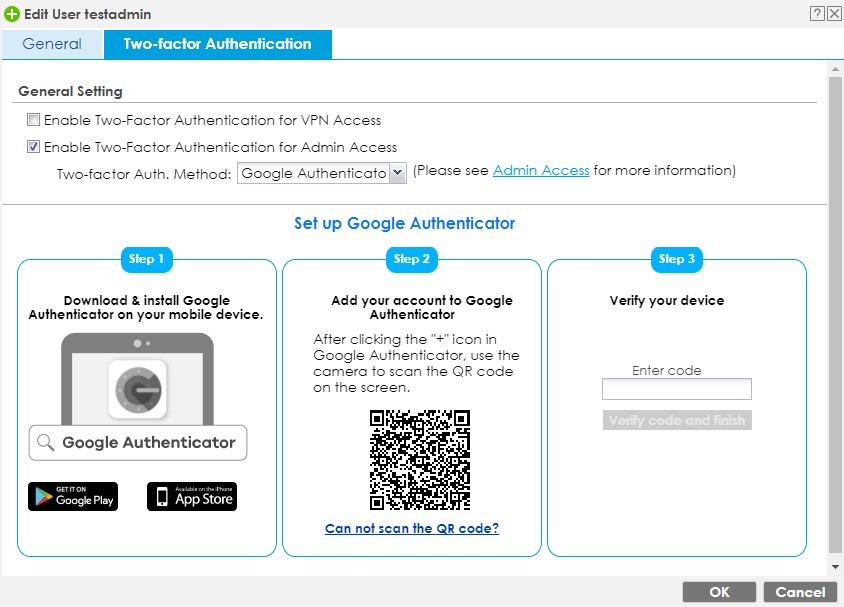

Wir stellen sicher, dass wir eine entsprechende TOTP-App auf dem Mobile installiert haben.

In der TOTP-App fügen wir einen neuen Account hinzu und scannen dazu den QR-Code (darin ist der gemeinsame, geheime Schlüssel hinterlegt).

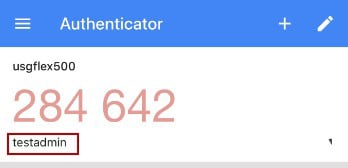

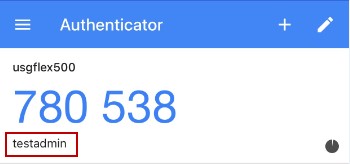

Abhängig von der benutzten TOTP-App kann dies wie folgt aussehen:

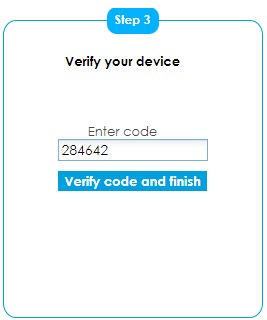

Als letzter Schritt wird der in der TOTP-App angezeigte Code auf der Firewall in Schritt 3 eingetragen und bestätigt.

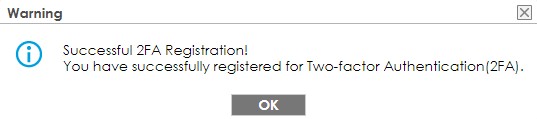

Das Feedback der Registrierung sollte erfolgreich sein.

Zur Sicherheit werden Backup-Codes zusätzlich hinterlegt, so kann man bei verlorenem oder entwendetem Mobile dennoch ein Login durchführen.

Diese Codes sollten sicher abgelegt werden, idealerweise ausgedruckt im Safe oder Bankschliessfach.

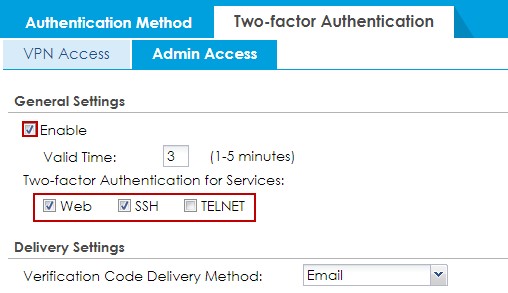

Somit wären die benutzerbezogenen Schritte abgeschlossen. Es folgen allgemeine Einstellungen. Im Konfigurationsbereich «Object» bei der Authentifizierungsmethode «Two-factor Authentication» unter «Admin Access» muss dies einfach nur eingeschaltet werden. Weiter können Gültigkeitsdauer und zu nutzender Service bestimmt werden. Die Zustellmethode ist hier «All» einzustellen.

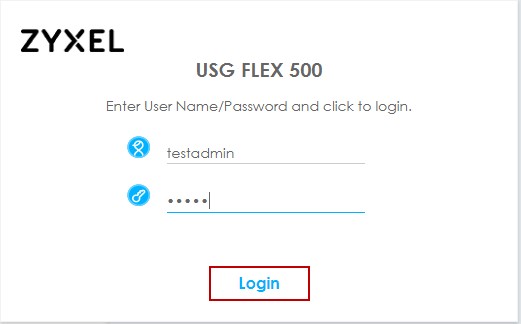

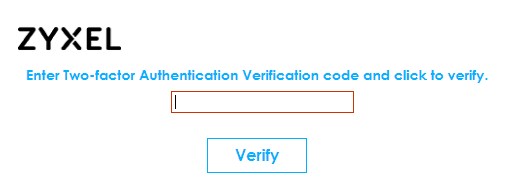

Wenn sich dann der Benutzer «testadmin» bei der Firewall mit korrektem Passwort anmeldet, erscheint zusätzlich ein Eingabe-Fenster für den Token aus der TOTP-App.

Aufforderung zur Tokeneingabe:

Ablesen des Tokens aus der TOTP-App:

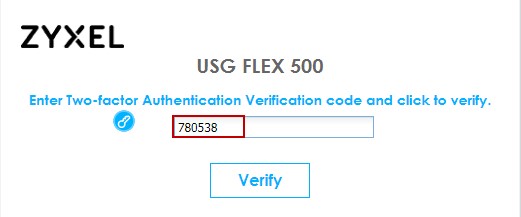

Eintragen des Tokens und bestätigen:

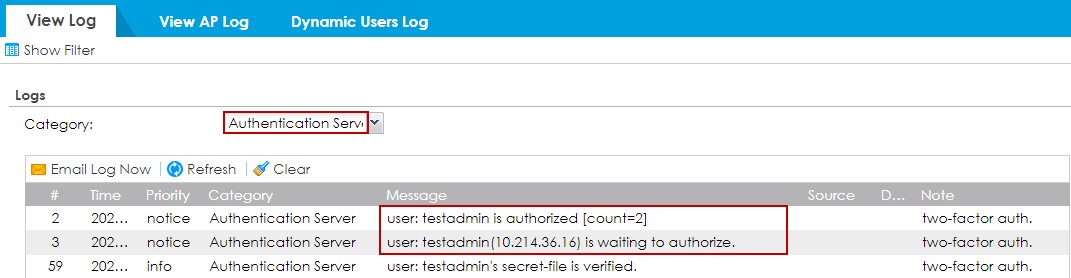

In den Logs ist, gefiltert nach der Kategorie «Authentication Service», zu sehen, dass das Login mit 2FA erfolgreich war:

Fazit

Mehr ist nicht zu tun und schon haben wir den Zugang zur Firewall stärker abgesichert. Genauso einfach und schnell lässt sich der VPN-Zugang einrichten. Hacker und Schadsoftware müssen nun eine Hürde mehr bewältigen, um in unser Netzwerk reinzukommen.

Diese weitere Hürde haben wir hoch angesetzt mit den bordeigenen Mitteln der Zyxel-Firewall und einer kostenfreien TOTP-App nach Wahl, womit wir auch gleich die Frage des finanziellen Aufwands beantwortet haben.