Firewall vor Angriffen schützen

Die Firewall ist die erste Hürde für Angreifer aus dem Internet. Doch was passiert, wenn die Firewall selbst zum Ziel von Hackerangriffen und damit zu einem potenziellen Risiko wird?

Eine Firewall schützt das lokale Netzwerk vor unberechtigten Zugriffen und ist somit ein wesentlicher Bestandteil eines Sicherheitskonzeptes. Mit den richtigen Vorkehrungen kann das Risiko minimiert werden, dass die Firewall selbst zum Ziel von Angriffen wird. Als erstes sollte sich der Administrator Gedanken darüber machen, wer von wo aus Zugriff auf die Firewall benötigt. Dies gilt sowohl für Zugriffe aus dem Internet als auch für Zugriffe aus dem lokalen Netzwerk oder über VPN. In vielen Fällen reicht es aus, den Zugriff auf bestimmte Dienste für normale Benutzer zu beschränken, z.B. DNS-Abfragen über die Firewall oder den Port für die Content-Filter-Warnseite. Ein direkter Zugriff auf die Managementkonsole über SSH oder HTTP(S) ist nur für den Administrator notwendig und sollte am besten gleich in den Firewall-Regeln auf einzelne IP-Adressen beschränkt werden.

| Buchen Sie jetzt Ihre individuelle Security-Web-Demo Bei den Firewalls von Zyxel ist ein Generationenwandel in vollem Gange. Welche Security-Lösung ist für Ihre Kunden heute oder morgen die richtige? Kennen Sie schon die Vorteile der USG-FLEX- und ATP-Firewalls, die sich wahlweise im Standalone-Modus oder mit der Cloud-Managementplattform Nebula konfigurieren und verwalten lassen? |

Risikozugriff aus WAN

Besondere Aufmerksamkeit ist dem Remote Management über das WAN zu widmen. Die sicherste Lösung wäre hier natürlich, dies komplett zu unterbinden. In der Praxis stellt dies jedoch eine komfortable Möglichkeit dar, Firewalls zu verwalten. Wenn ein solcher Zugriff gewährleistet wird, sollten einige Punkte beachtet werden.

Die sicherste Lösung ist ein Zugriff über IPSec-VPN mit aktuellen Verschlüsselungseinstellungen. Idealerweise wird zusätzlich eine Benutzerauthentifizierung eingesetzt. Damit kann gleichzeitig der Admin-Zugriff in den Firewall-Regeln auf einen User beschränkt werden, da dieser sich bereits mit dem Aufbau des Tunnels an der Firewall angemeldet hat. Bei einem Zugriff ohne vorherige Authentifizierung ist dies leider nicht möglich.

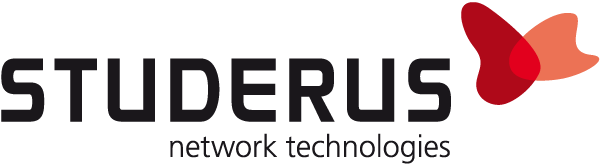

SSL-VPN ist weniger zu empfehlen, da es auf der besonders anfälligen SSL-Technologie basiert. Sollte es dennoch in Erwägung gezogen werden, muss zumindest der Port geändert und der Zugriff auf einzelne Adressen beschränkt werden. Gut geeignet sind FQDN-Objekte (z.B. DynDNS-Namen) oder einzelne IP-Adressen. GeoIP bietet nur einen sehr geringen Schutz, da Angriffe auch aus der zugelassenen Region erfolgen können und der Ursprungsort einer Verbindung durch VPN-Dienste sehr einfach verschleiert werden kann.

SSL-VPN wird am besten nicht verwendet oder nur mit einem speziellen Port – so werden einfache Netzwerk-Scans abgewehrt.

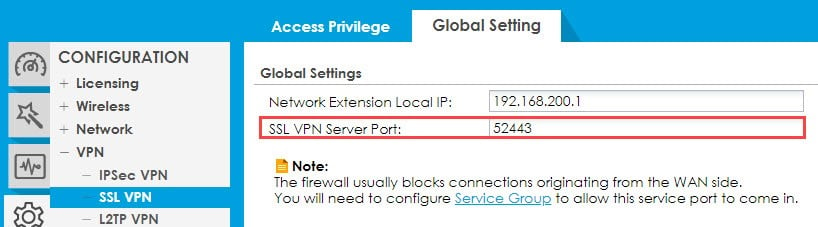

In den «HTTPS Service Control»-Einstellungen kann zusätzlich festgelegt werden, ob eine IP-Adresse den Dienst nur für eine SSL-VPN-Verbindung bzw. Web-Authentifizierung nutzen darf oder auch Admin-Zugriff hat.

Weiter ist es möglich, dass für die Anmeldung an der Firewall über HTTPS oder SSL-VPN von der Firewall ein Zertifikat verlangt wird. Dazu kann auf der Firewall ein vertrauenswürdiges Stammzertifikat installiert werden. In den WWW-Einstellungen wiederum ist die Option «Authenticate Client Certificates» erforderlich. Anschliessend können sich nur noch Clients anmelden, die über ein persönliches Zertifikat verfügen, welches durch die entsprechende Zertifizierungsstelle beglaubigt wurde.

Beim Remote Management über HTTPS gelten die gleichen Bedingungen wie bei SSL-VPN. Auch hier ist die Verwendung eines alternativen Ports sehr zu empfehlen, welcher sich vom SSL-VPN-Port unterscheiden sollte. Ebenfalls wird dringend empfohlen, den Zugriff auf eine IP-Adresse oder ein FQDN-Objekt zu beschränken.

Neben HTTP(S) gibt es auf der Firewall weitere Remote-Management-Dienste wie Telnet, SSH, FTP, SNMP. Werden diese Dienste nicht verwendet, können sie deaktiviert werden. Als Alternative zu SSH oder Telnet kann auch die Web-Konsole verwendet werden. Dieses CLI-Interface lässt sich bequem über das Web-GUI im Browser aufrufen.

Möglichst viele Service-Zugänge sollten blockiert werden.

2-Faktor-Authentifizierung

Zyxel-Firewalls bieten auch die Möglichkeit der 2-Faktor-Authentifizierung. Diese erhöht die Sicherheit bei der Anmeldung bestimmter Benutzer. Es ist jedoch zu beachten, dass diese Methode nur für Benutzer gilt, die auch für 2FA konfiguriert sind. Dies hat zur Folge, dass die Funktion unter Umständen umgangen werden kann. Dennoch ist der Einsatz durchaus sinnvoll.

ADP (Anomaly Detection and Prevention) ist eine weitere Funktion und schützt die Firewall im Hintergrund und wehrt Anomalien wie z.B. Port-Scans ab. Dies kann zu einer Entlastung der Firewall beitragen, indem Pakete verworfen werden, bevor eine weitere Analyse durchgeführt wird. Sinnvollerweise wird diese Funktion auf dem WAN-Interface aktiviert.

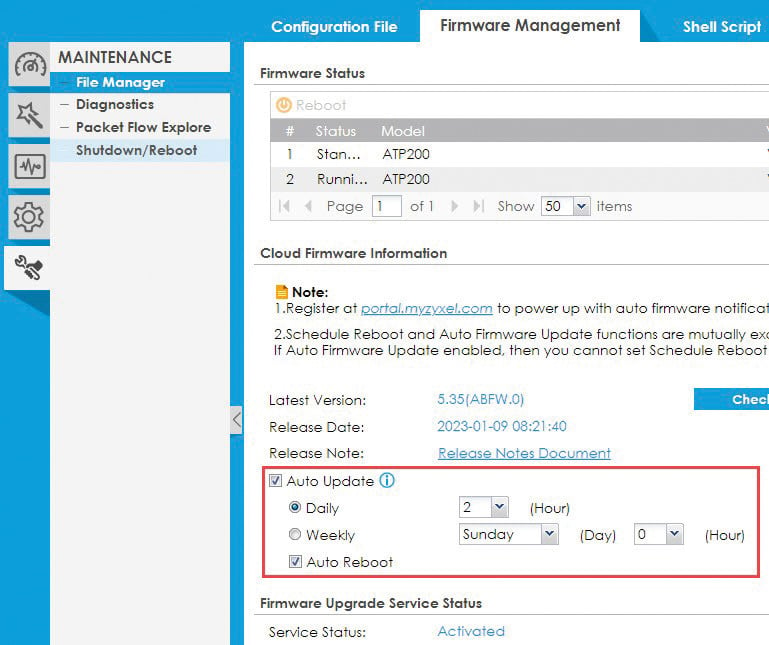

Empfohlen wird ein automatisches Firmware-Update.

Wichtige Firmware-Updates

Das Wichtigste zum Schluss: Halten Sie Ihre Firewall auf einem aktuellen Stand. Zyxel hat mit aktuellen Firmware-Versionen die Systemhärtung wesentlich vorangetrieben und kann auf Sicherheitslücken schneller reagieren. Bei Systemen, welche nicht regelmässig überwacht werden, ist ein automatisches Firmware-Update empfohlen.

Für einige Optionen kann es sinnvoll sein, ein Alert Log einzurichten. Dabei wird beim Eintreffen eines gewählten Events sofort eine E-Mail-Benachrichtigung ausgelöst. Sinnvoll ist dies zum Beispiel, wenn sich ein Administrator einloggt. Besonders bei Firewalls, die nur in unregelmässigen Abständen überwacht werden.

Zusammenfassend lässt sich festhalten, dass von Diensten, die nicht in Betrieb sind, keine Gefahr ausgeht. Je weniger Zugriffsrechte auf die Firewall gewährt werden, desto sicherer ist das System.

KB-Artikel mit weiteren Details zum Schutz Ihrer Firewall:

www.studerus.ch/kb-3823